- Поиск

- Гео меню

- Продукты

- Решения

- Защита облачных сред

- Предприятия разных размеров

- Целевая защита

- Защита удаленных сотрудников

- Защита от программ-вымогателей

- Защита облачных сред

- Безопасность рабочих станций

- Безопасность корпоративных мобильных устройств

- GDPR

- Безопасность Интернета вещей

- Безопасность сетей

- Защита SD-WAN

- Модель безопасности Zero Trust («нулевое доверие»)

- Защита от угроз нулевого дня

- Отрасли

- Поддержка и услуги

- Поддержка

- Обучение

- Услуги

- Партнеры

- Канальные партнеры

- Технологические партнеры

- Портал партнеров

- Экосистема партнеров Check Point Фрэнк

Раух, руководитель отдела продаж по всему миру

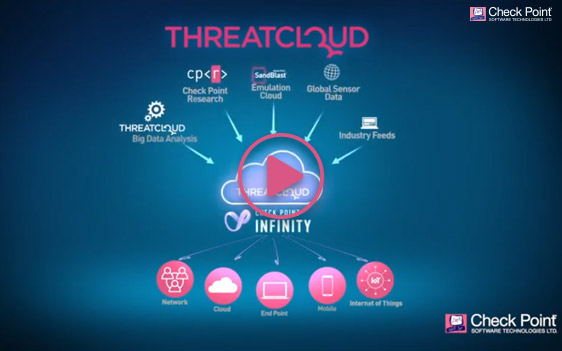

Смотреть видео

- Ресурсы

- Ресурсы

- Загрузки и документация

- Взгляд на кибербезопасность

- События Ознакомьтесь с предстоящими событиями по кибербезопасности рядом с вашим городом Узнайте больше