Segurança na nuvem é uma responsabilidade compartilhada

Segurança de nuvem é uma responsabilidade compartilhada entre o provedor de nuvem e o cliente. Existem basicamente três categorias de responsabilidades no Modelo de Responsabilidade Compartilhada: responsabilidades que são sempre do fornecedor, responsabilidades que são sempre do cliente e as responsabilidades que variam dependendo do modelo de serviço: Infraestrutura como Serviço (IaaS), Plataforma como Serviço (PaaS) ou Software como Serviço (SaaS), como e-mail na nuvem.

As responsabilidades de segurança que são sempre os do provedor estão relacionados à proteção da própria infraestrutura, bem como ao acesso, aplicação de patches e configuração dos hosts físicos e da rede física na qual as instâncias de computação são executadas e o armazenamento e outros recursos residem.

As responsabilidades de segurança que são sempre as do cliente incluem a gestão de utilizadores e os seus privilégios de acesso (gestão de identidade e acesso), a salvaguarda das contas na nuvem contra acessos não autorizados, a encriptação e proteção de ativos de dados baseados na nuvem e a gestão da sua postura de segurança (Conformidade).

Os 7 principais desafios avançados de segurança de nuvem

Como a nuvem pública não possui perímetros claros, ela apresenta uma realidade de segurança fundamentalmente diferente. Isso se torna ainda mais desafiador quando se adotam abordagens modernas de nuvem, como métodos automatizados de Integração Contínua e Implantação Contínua (CI/CD), métodos distribuídos sem servidor arquiteturas e ativos efêmeros, como funções como serviço e containers.

Alguns dos avançados segurança nativa da nuvem Os desafios e as múltiplas camadas de risco enfrentadas pelas organizações atuais orientadas para a nuvem incluem:

-

Maior superfície de ataque

O ambiente de nuvem pública tornou-se uma superfície de ataque grande e altamente atraente para hackers que exploram portas de entrada na nuvem mal protegidas para acessar e interromper cargas de trabalho e dados na nuvem. malware, Zero-Day, Account Takeover e muitas outras ameaças maliciosas tornaram-se uma realidade diária.

-

Falta de visibilidade e rastreamento

No modelo IaaS, os provedores de nuvem têm controle total sobre a camada de infraestrutura e não a expõem aos seus clientes. A falta de visibilidade e controle se estende ainda mais nos modelos de nuvem PaaS e SaaS. Os clientes de nuvem muitas vezes não conseguem identificar e quantificar com eficácia seus ativos de nuvem ou visualizar seus ambientes de nuvem.

-

Cargas de trabalho em constante mudança

Os ativos de nuvem são provisionados e desativados dinamicamente, em escala e velocidade. As ferramentas de segurança tradicionais são simplesmente incapazes de aplicar políticas de proteção em um ambiente tão flexível e dinâmico, com suas cargas de trabalho efêmeras e em constante mudança.

-

DevOps, DevSecOps e Automação

As organizações que adotaram a cultura DevOps CI/CD altamente automatizada devem garantir que os controles de segurança apropriados sejam identificados e incorporados no código e nos modelos no início do ciclo de desenvolvimento. Mudanças relacionadas à segurança implementadas depois uma carga de trabalho implantada na produção pode prejudicar a postura de segurança da organização, bem como prolongar o tempo de lançamento no mercado.

-

Privilégio granular e gerenciamento de chaves

Muitas vezes, as funções de usuário na nuvem são configuradas de maneira muito flexível, concedendo privilégios abrangentes além do pretendido ou necessário. Um exemplo comum é conceder permissões de exclusão ou gravação de banco de dados a usuários não treinados ou que não têm necessidade comercial de excluir ou adicionar ativos de banco de dados. No nível do aplicativo, chaves e privilégios configurados incorretamente expõem as sessões a riscos de segurança.

-

Ambientes Complexos

Gerenciando a segurança de maneira consistente no ambiente híbrido e multinuvem ambientes favorecidos pelas empresas atualmente exigem métodos e ferramentas que funcionem perfeitamente em provedores de nuvem pública, nuvem privada provedores e implantação no local - incluindo proteção de borda de filial para organizações distribuídas geograficamente.

-

Conformidade e governança na nuvem

Todos os principais provedores de nuvem se alinharam com a maioria dos programas de credenciamento conhecidos, como PCI 3.2, NIST 800-53, HIPAA e GDPR. No entanto, os clientes são responsáveis por garantir que a carga de trabalho e os processos de dados estejam em conformidade. Dada a fraca visibilidade, bem como a dinâmica do ambiente de nuvem, o processo de auditoria da Conformidade torna-se quase impossível, a menos que sejam utilizadas ferramentas para realizar verificações contínuas da Conformidade e emitir alertas em tempo real sobre configurações incorretas.

Zero Trust e por que você deve adotá-la

O termo Zero TRapenas foi introduzido pela primeira vez em 2010 por John Kindervag que, na época, era analista sênior da Forrester Research. O princípio básico da Confiança Zero na Segurança de Nuvem é não confiar automaticamente em ninguém ou em nada dentro ou fora da rede – e verificar (ou seja, autorizar, inspecionar e proteger) tudo.

Zero Trust, por exemplo, promove uma estratégia de governação com privilégios mínimos, em que os utilizadores só têm acesso aos recursos de que necessitam para desempenhar as suas funções. Da mesma forma, ele pede aos desenvolvedores que garantam que os aplicativos voltados para a Web estejam devidamente protegidos. Por exemplo, se o desenvolvedor não bloqueou as portas de forma consistente ou não implementou permissões “conforme necessário”, um hacker que assumir o controle do aplicativo terá privilégios para recuperar e modificar dados do banco de dados.

Além disso, as redes Zero Trust utilizam microssegmentação para tornar a segurança da rede em nuvem muito mais granular. A microssegmentação cria zonas seguras no centro de dados e na implantação da nuvem, segmentando assim as cargas de trabalho umas das outras, protegendo tudo dentro da zona e aplicando políticas para proteger o tráfego entre zonas.

Os 6 pilares de uma segurança de nuvem robusta

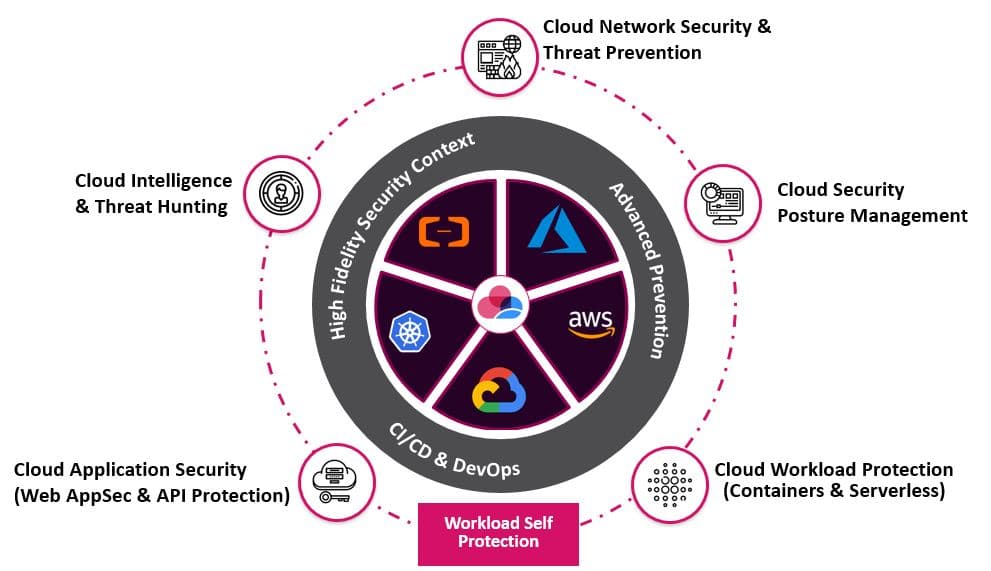

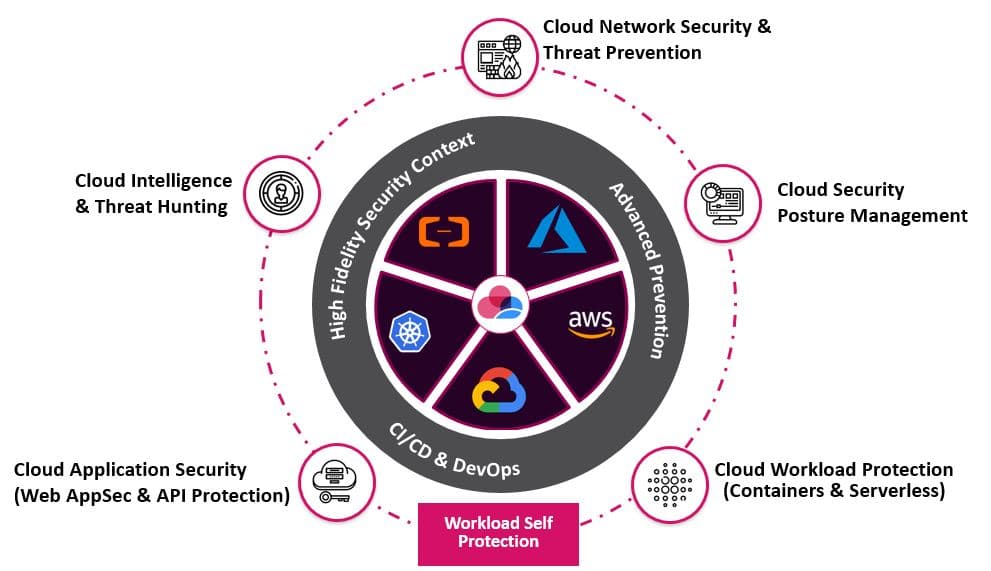

Embora provedores de nuvem como Amazon Web Services (AWS), Microsoft Azure Azure) e Plataforma Google Cloud (GCP) oferecem muitos recursos e serviços de segurança nativos da nuvem, soluções complementares de terceiros são essenciais para alcançar segurança de nível empresarial. proteção de carga de trabalho na nuvemn contra violações, vazamentos de dados e ataques direcionados no ambiente de nuvem. Somente uma pilha de segurança integrada nativa da nuvem/de terceiros fornece a visibilidade centralizada e o controle granular baseado em políticas necessários para fornecer as seguintes práticas recomendadas do setor:

-

Controles granulares de autenticação e IAM baseados em políticas em infraestruturas complexas

Trabalhe com grupos e funções, em vez de no nível individual do IAM, para facilitar a atualização das definições do IAM à medida que os requisitos de negócios mudam. Conceda apenas privilégios mínimos de acesso a ativos e API que sejam essenciais para que um grupo ou função execute suas tarefas. Quanto mais extensos os privilégios, maiores serão os níveis de autenticação. E não negligencie a boa higiene do IAM, aplicando políticas de senhas fortes, intervalos de permissão e assim por diante.

-

Confiança zero segurança de rede em nuvem controles em rede e microssegmentos logicamente isolados

Implante recursos e aplicativos essenciais aos negócios em seções isoladas logicamente da rede de nuvem do provedor, como nuvens privadas virtuais (AWS e Google) ou vNET (Azure). Use sub-redes para microssegmentar cargas de trabalho entre si, com políticas de segurança granulares no gateway da sub-rede. Use links WAN dedicados em arquiteturas híbridas e use configurações de roteamento estáticas definidas pelo usuário para personalizar o acesso ao dispositivo virtual, rede virtual e seu gateway e endereços IP públicos.

-

Aplicação de políticas e processos de proteção de servidores virtuais, como gerenciamento de mudanças e atualizações de software:

Os fornecedores de segurança de nuvem fornecem soluções robustas Gerenciamento de postura do Cloud Security, aplicando consistentemente regras e modelos de governança e Conformidade ao provisionar servidores virtuais, auditando desvios de configuração e corrigindo automaticamente sempre que possível.

-

Protegendo todos os aplicativos (e especialmente aplicativos distribuídos nativos da nuvem) com um Firewall de aplicativo da web de última geração (Web Application Firewall, WAF)

Isso inspecionará e controlará granularmente o tráfego de e para aplicativos da web, atualizará automaticamente as regras do WAF em resposta às mudanças no comportamento do tráfego e será implantado mais próximo dos microsserviços que estão executando cargas de trabalho.

-

Proteção de dados aprimorada

Proteção de dados aprimorada com criptografia em todas as camadas de transporte, compartilhamentos e comunicações seguras de arquivos, gerenciamento contínuo de riscos de Conformidade e manutenção de boa higiene dos recursos de armazenamento de dados, como detecção de buckets mal configurados e encerramento de recursos órfãos.

-

ameaça de inteligência que detecta e corrige ameaças conhecidas e desconhecidas em tempo real

Fornecedores terceirizados de Segurança de Nuvem adicionam contexto aos grandes e diversos fluxos de logs nativos da nuvem, cruzando de forma inteligente dados de log agregados com dados internos, como sistemas de gerenciamento de ativos e configuração, scanners de vulnerabilidade, etc. feeds de inteligência de ameaça, bancos de dados de geolocalização, etc. Eles também fornecem ferramentas que ajudam a visualizar e consultar o cenário de ameaças e promover tempos de resposta a incidentes mais rápidos. Algoritmos de detecção de anomalias baseados em IA são aplicados para detectar ameaças desconhecidas, que depois passam por análise forense para determinar seu perfil de risco. Alertas em tempo real sobre invasões e violações de políticas reduzem o tempo de correção, às vezes até acionando fluxos de trabalho de correção automática.

Saiba mais sobre as soluções Check Point CloudGuard

A plataforma unificada CloudGuard Segurança de nuvem da Check Point integra-se perfeitamente com os serviços de segurança nativos da nuvem dos fornecedores para garantir que os utilizadores da nuvem cumpram a sua parte do Modelo de Responsabilidade Partilhada e mantenham políticas de Zero Trust em todos os pilares da Segurança de nuvem: controlo de acesso, segurança de rede, servidor virtual Conformidade, proteção de carga de trabalho e dados, e inteligência de ameaça.

Soluções Unificadas de Segurança de Nuvem Check Point