サイバーメッシュセキュリティアーキテクチャ

大規模企業向け

アーキテクチャ ワークショップ

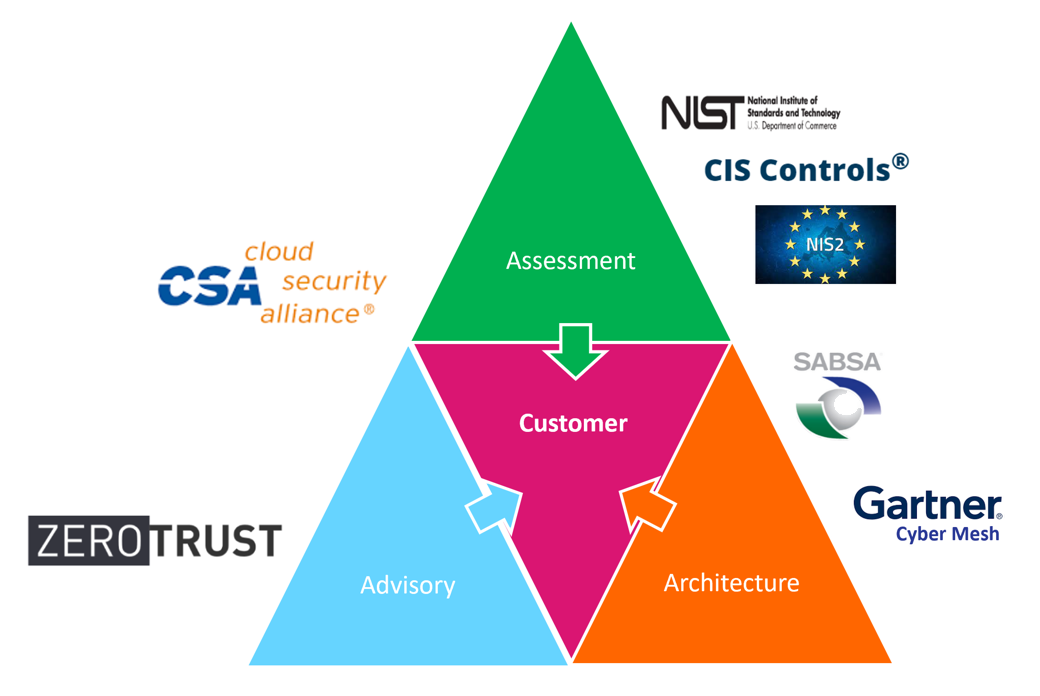

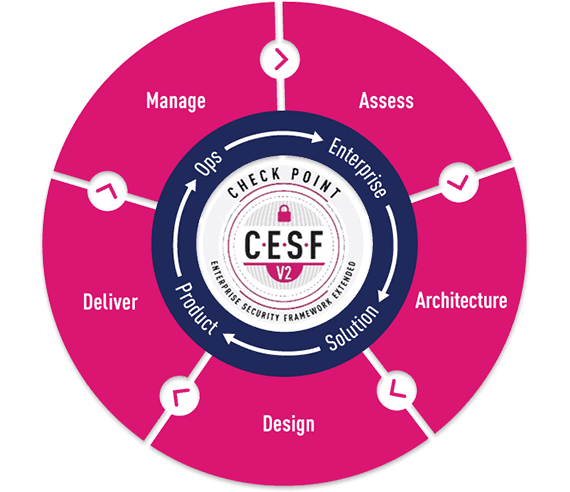

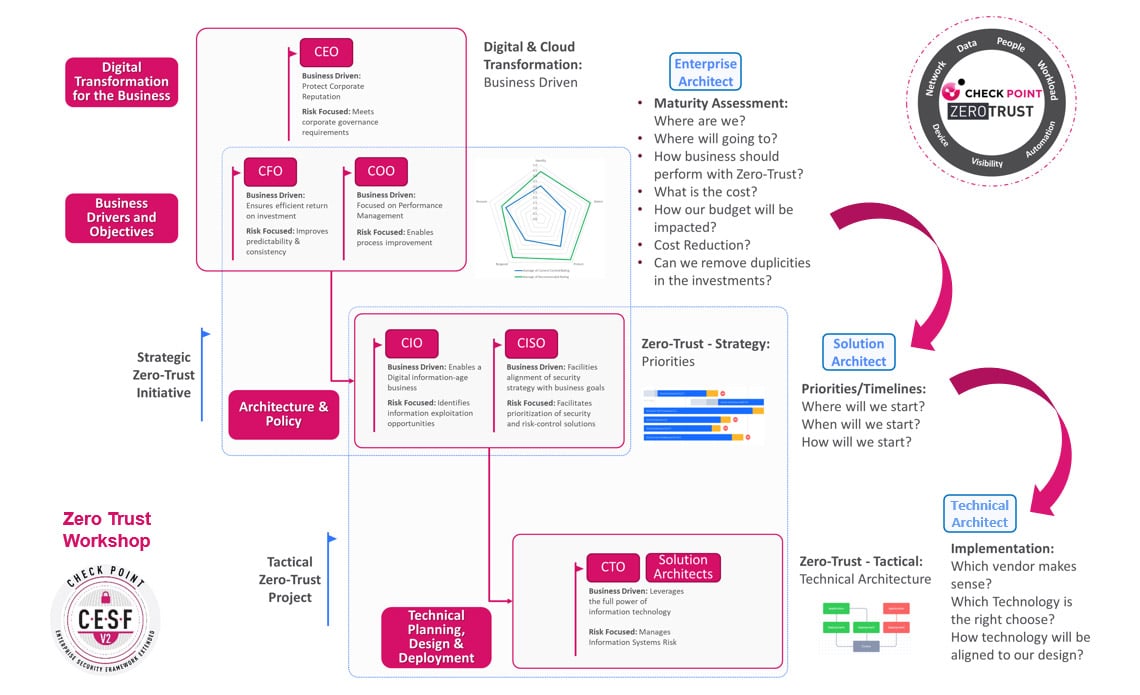

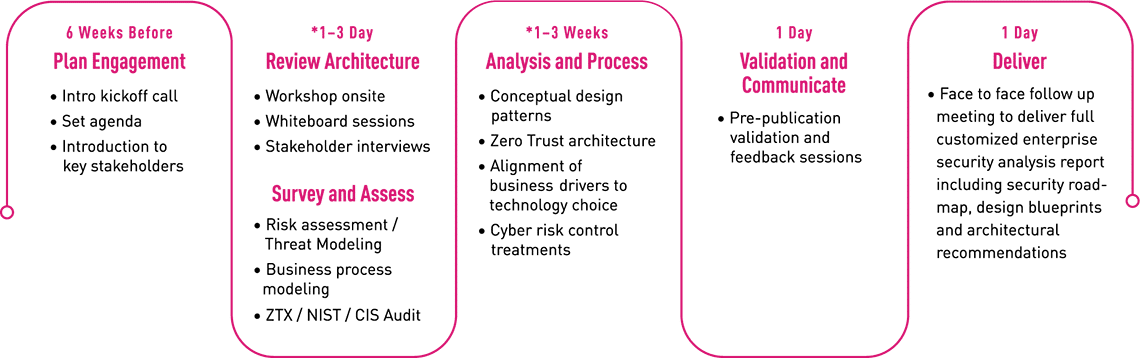

大規模企業向けのセキュリティ アーキテクチャ プログラムでは、チェック・ポイントの最も経験豊かなコンサルタントと共に現在および将来のセキュリティ プログラムをレビューする貴重な機会を、世界中の組織に提供しています。数日間に及ぶセッション期間中に、チームは組織のビジネスプロセス、セキュリティ戦略、設計、デプロイメント、および運用方法を調査し、これらを業界およびチェック・ポイントのベストプラクティスと比較します。このセッションの成果として、カスタマイズされたセキュリティ アーキテクチャを確立することができます。このアーキテクチャは、進化する攻撃に対する耐性を確保し、運用コストの最適化、統合管理、管理・監視・保守の合理化を推進するよう意図されたものとなります。

進化し続けるサイバーセキュリティの状況では、「サイバー セキュリティ メッシュ アーキテクチャ (Gartner が作成) とゼロトラスト フレームワーク (NIST-CISA と Forrester が作成)」という 2 つの著名なコンセプトが業界の変革者として際立っています。

これらのアプローチにより、組織は、効果が低下しつつある従来の境界ベースのセキュリティモデルよりも効果的に、脅威に対してデジタル環境を強化することができます。

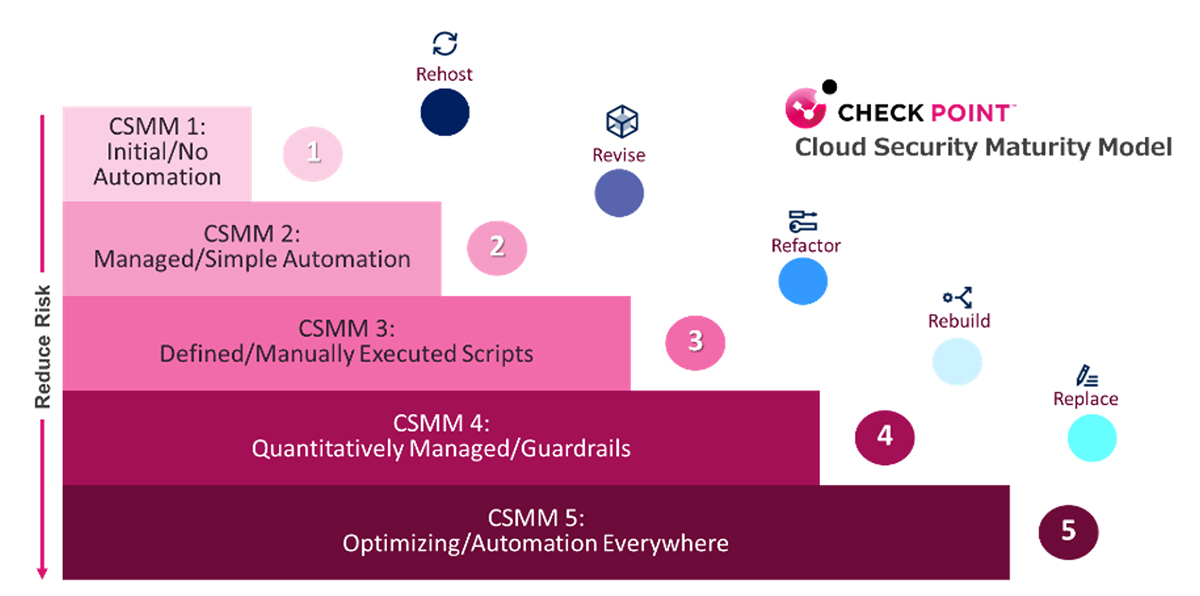

チェック・ポイントの戦略コンサルティング チームは、ゼロトラスト成熟度モデルと CSMA との関係を発見しました。

ゼロトラスト成熟度モデルにより、ゼロトラストの原則の戦略的実装を導くことができます。

同時に、サイバーセキュリティ メッシュ アーキテクチャは、デジタル環境全体にセキュリティ制御を分散することで、これらの原則を運用します。

これらを組み合わせることで、プロアクティブなリスク管理、継続的な監視、適応型防御メカニズムを促進するサイバーセキュリティへの包括的なアプローチが提供され、最終的には進化するサイバー脅威に耐え、対応する組織の能力が向上します。

「情報セキュリティは旅であり、目的地ではありません。」

当社のコンサルティングサービスでは、CSMAとゼロトラストの成熟度評価とアドバイザリーワークショップを提供し、当社のチームがお客様の現在の準備状況を確認し、優先順位とロードマップの実装を適切に定義します。

当社のコンサルティングサービスでは、CSMAとゼロトラストの成熟度評価とアドバイザリーワークショップを提供し、当社のチームがお客様の現在の準備状況を確認し、優先順位とロードマップの実装を適切に定義します。

当社のサービスは、現在のゼロトラストとCSMAの成熟度段階を評価し、成功を検証し、次のステップを成功させるための規範的な計画を提供するのに役立ちます。

メリット

- 重要な分野を特定する:始めたばかりの場合は、保護の優先度の高い領域を特定するお手伝いをします。

- 現状評価(現状標準時):既存のID、コントロール環境へのアクセス、ポリシーを確認し、ゼロトラストフレームワークにどのように適合するかを判断します。

- 次のステップ(TO-BE)の可視化:ゼロトラスト戦略とCSMA実装のマイルストーンに優先順位を付け、ビジネス目標に合わせるお手伝いをします。

- デプロイメントの計画: 導入の準備と実際のデプロイメントのための次のステップが定義された詳細な計画とロードマップを受け取ります。

ゼロトラスト戦略とサイバーセキュリティ メッシュ アーキテクチャに関するサポートが必要な場合は、当社のコンサルティング チームにお問い合わせください。 お客様の成熟度を評価し、組織の安全とセキュリティを確保するために組織を導きます。