Architettura di sicurezza Cyber Mesh

Workshop sull'architettura aziendale

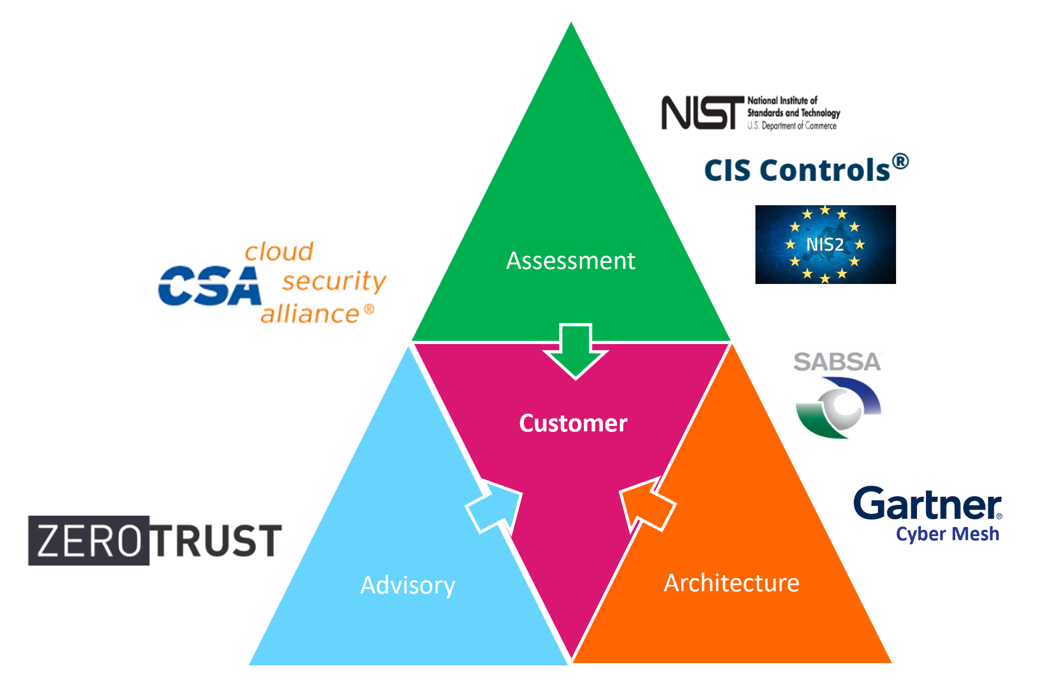

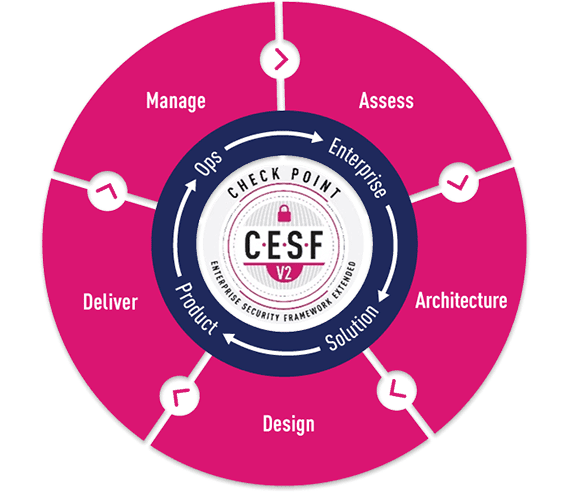

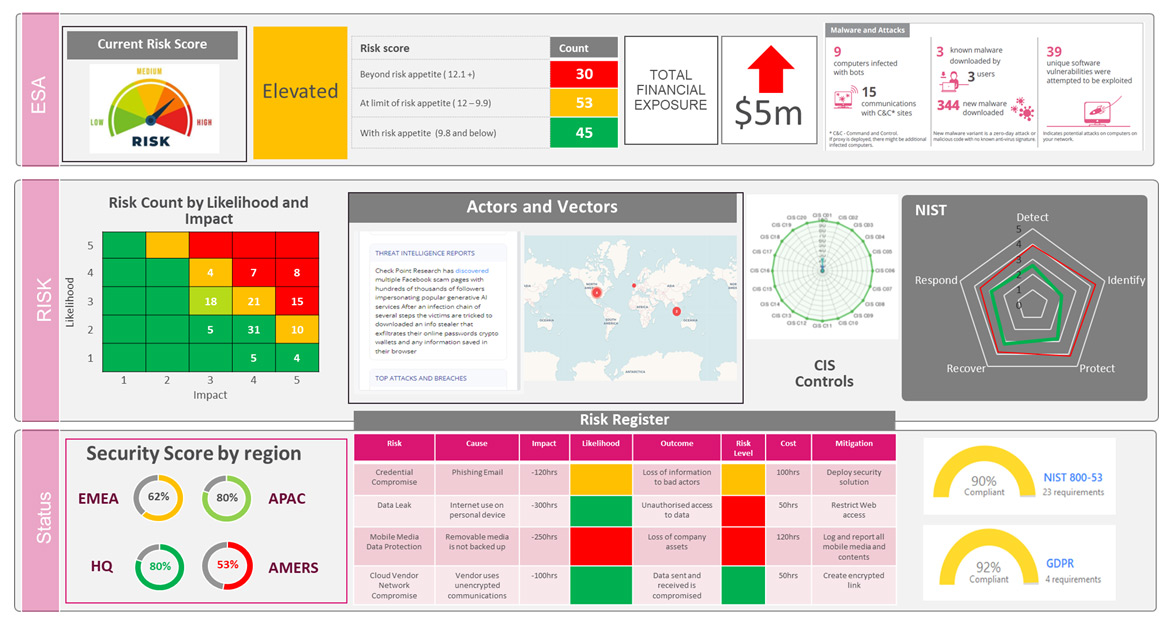

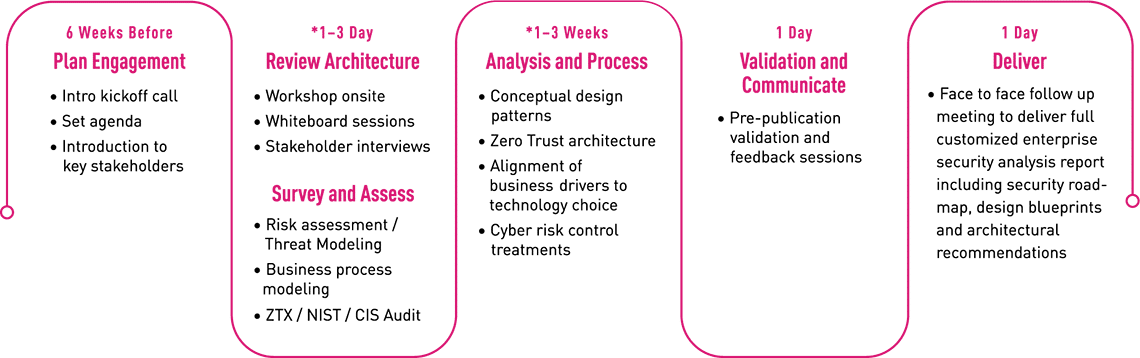

Il programma Enterprise Security Architecture offre un'opportunità unica per le organizzazioni di tutto il mondo di revisionare i propri programmi di sicurezza futuri e attuali con i consulenti più esperti di Check Point. Durante queste sessioni, della durata di più giorni, i team esamnano i processi aziendali dell'organizzazione, le strategie di sicurezza, i metodi di progettazione, distribuzione e operazione, per poi compararli alle migliori prassi del settore e di Check Point. Il risultato delle sessioni è un'architettura di sicurezza personalizzata pensata per aiutare a garantire la resilienza agli attacchi in continua evoluzione, nonché un'ottimizzazione dei costi operativi, un consolidamento dei controlli e una pratiche di gestione, monitoraggio e manutenzione semplificate.

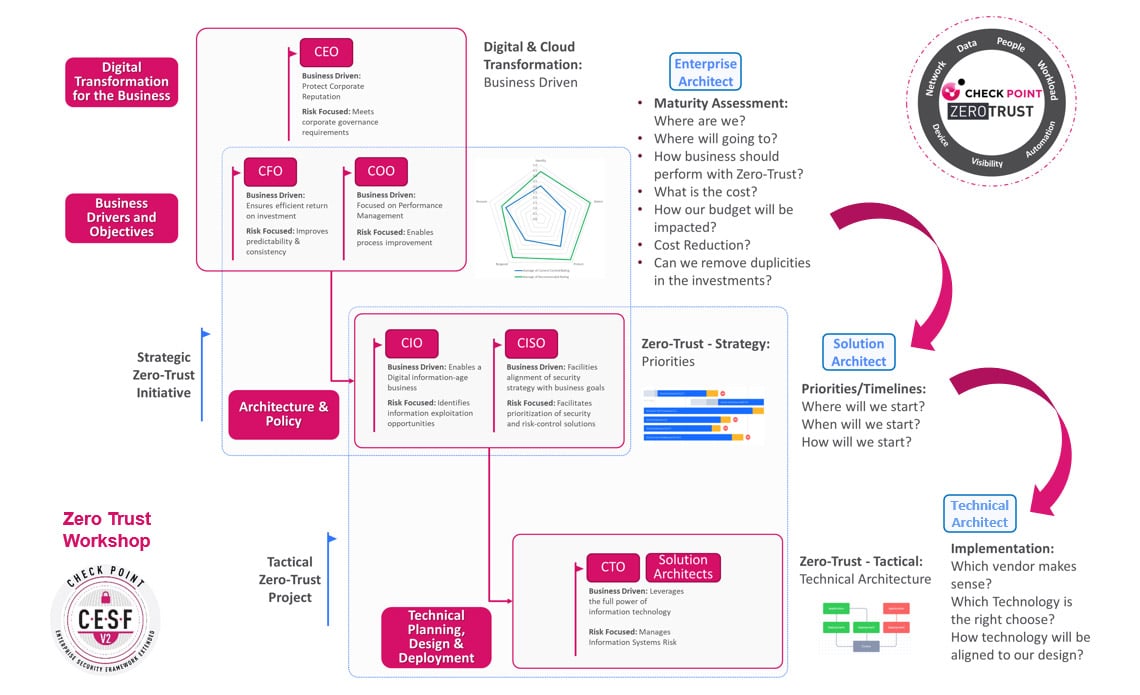

Nel panorama della sicurezza informatica in continua evoluzione, due concetti importanti si distinguono come rivoluzionari nel settore: la “Cyber Security Mesh Architecture (creata da Gartner) e lo Zero-Trust Framework (di NIST-CISA e Forrester)”.

Questi approcci collettivamente consentono alle organizzazioni di rafforzare i propri ambienti digitali contro le minacce in modo più efficace rispetto ai tradizionali modelli di sicurezza basati sul perimetro che stanno diventando meno efficaci.

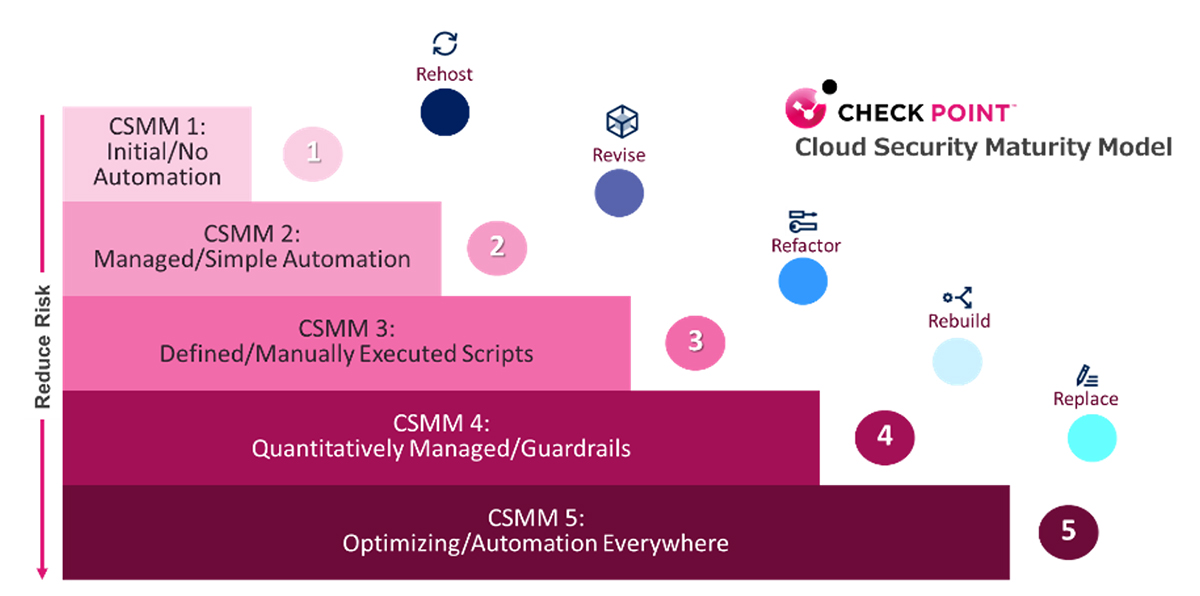

Il team di consulenza strategica di Check Point ha individuato una relazione tra il modello di maturità Zero-Trust e il CSMA.

Il modello di maturità Zero-Trust ci consente di guidare l'implementazione strategica dei principi Zero-Trust.

Allo stesso tempo, la Cyber Security Mesh Architecture rende operativi questi principi diffondendo i controlli di sicurezza nel panorama digitale.

Insieme, forniscono un approccio completo alla sicurezza informatica che promuove la gestione proattiva del rischio, il monitoraggio continuo e i meccanismi di difesa adattivi, migliorando in ultima analisi la capacità di un'organizzazione di resistere e rispondere alle minacce informatiche in evoluzione.

"La sicurezza delle informazioni è un viaggio e non una destinazione."

I nostri servizi di consulenza forniscono la valutazione della maturità CSMA e Zero Trust e i workshop di consulenza, in cui il nostro team esaminerà la tua attuale preparazione per definire in modo appropriato le priorità e l'implementazione della roadmap.

I nostri servizi di consulenza forniscono la valutazione della maturità CSMA e Zero Trust e i workshop di consulenza, in cui il nostro team esaminerà la tua attuale preparazione per definire in modo appropriato le priorità e l'implementazione della roadmap.

I nostri servizi possono aiutarti a valutare la tua attuale fase di maturità Zero-Trust e CSMA, convalidare i successi e fornire un piano prescrittivo per aiutarti a fare il passo successivo con successo.

Vantaggi

- Identifica i gioielli della corona: se hai appena iniziato, ti aiuteremo a identificare le aree di protezione ad alta priorità.

- Valuta il tuo stato attuale (COSÌ COM'È): esamineremo la tua identità esistente, accederemo all'ambiente di controllo e alle policy per determinare come si inseriscono in un framework zero-trust.

- Visualizza cosa c'è dopo (TO-BE): ti aiuteremo a dare priorità alla strategia Zero Trust e alle tappe fondamentali dell'implementazione CSMA per allinearti agli obiettivi aziendali.

- Pianificare l' deployment: ricevere un piano dettagliato e una tabella di marcia con i passaggi successivi definiti per la preparazione dell'implementazione e deployment effettiva.

Contatta il nostro team di consulenza per assistenza con la tua strategia Zero-Trust e l'architettura Mesh Cyber Security . Valuteremo il tuo livello di maturità e guideremo la tua organizzazione per garantire la sicurezza e la protezione della tua organizzazione.