Architecture de sécurité Cyber Mesh

Atelier sur l'architecture d'entreprise

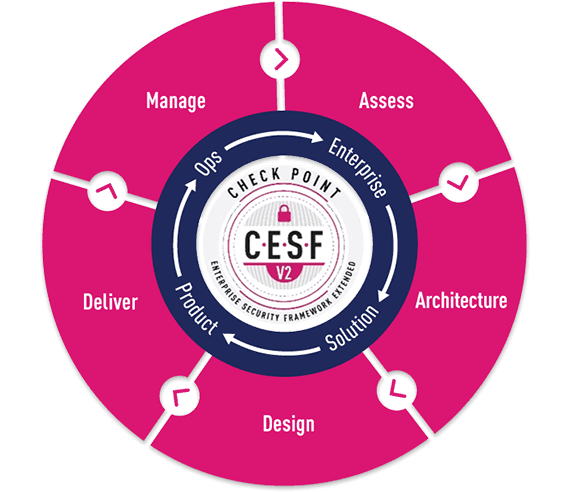

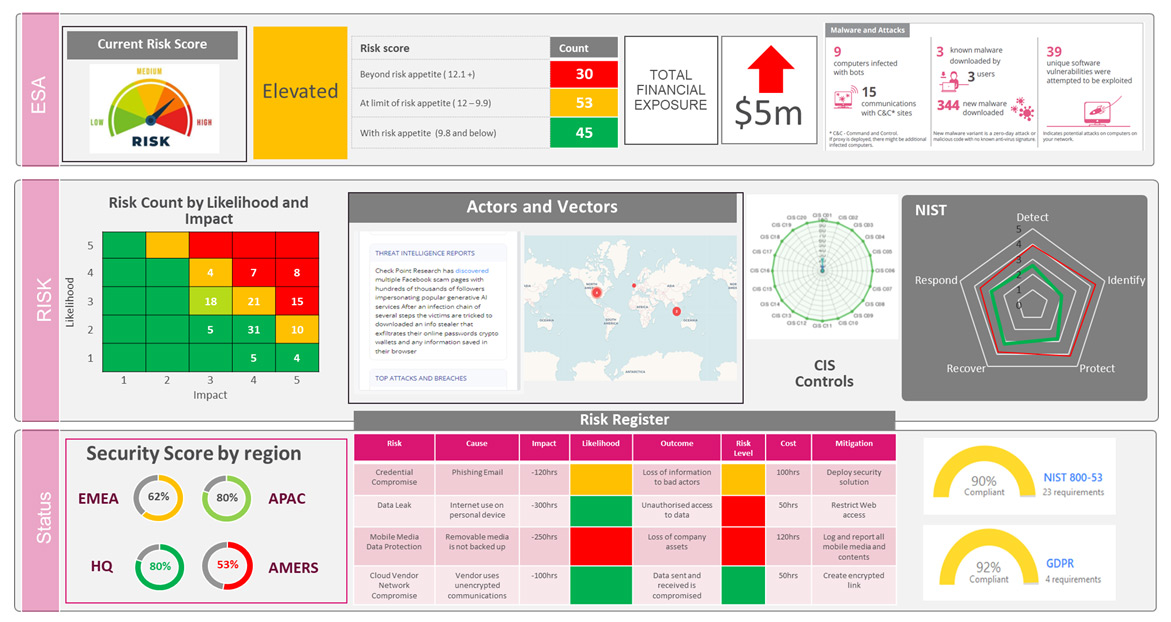

Le programme Enterprise Security Architecture offre aux organisations du monde entier une occasion unique de passer en revue leurs programmes de sécurité actuels et futurs avec les consultants les plus expérimentés de Check Point. Au cours de ces sessions de plusieurs jours, les équipes examinent les processus métier, les stratégies de sécurité, la conception, le déploiement et les méthodes opérationnelles de l’organisation et les comparent aux meilleures pratiques du secteur et de Check Point. Le résultat des sessions est une architecture de sécurité personnalisée destinée à assurer la résilience aux attaques en constante évolution, à optimiser les coûts opérationnels, à consolider les contrôles et à rationaliser les pratiques de gestion, de surveillance et de maintenance.

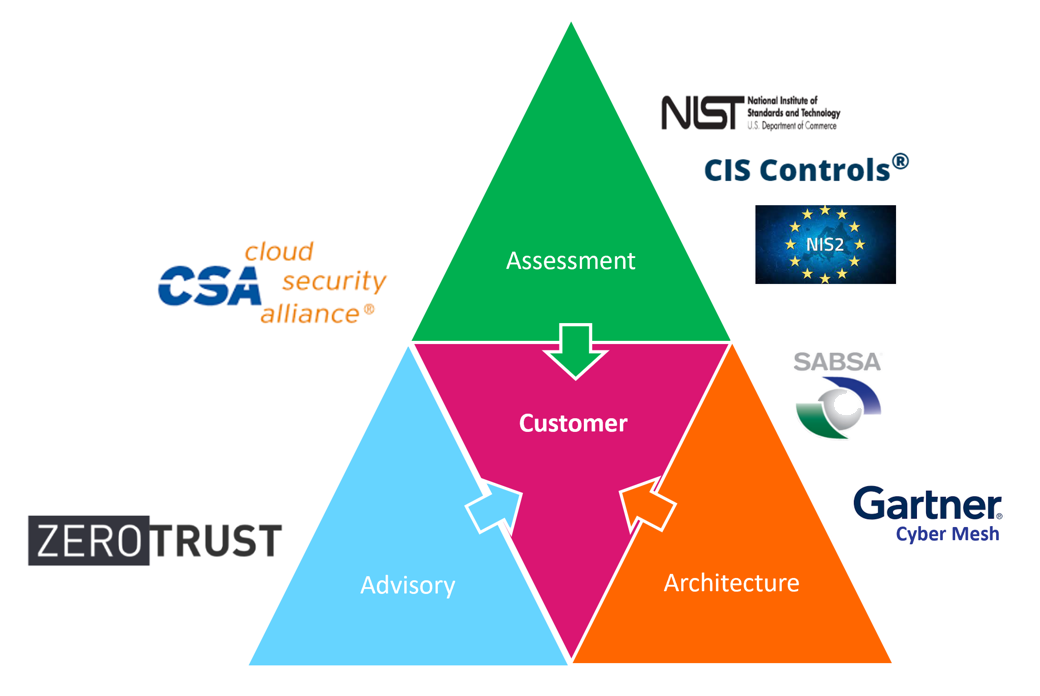

Dans le paysage de la cybersécurité en constante évolution, deux concepts importants se démarquent comme des changements de jeu dans l’industrie : l’architecture de maillage de cybersécurité (créée par Gartner) et le cadre Zero-Trust (par NIST-CISA et Forrester).

Ensemble, ces approches permettent aux organisations de renforcer leur environnement numérique contre les menaces de manière plus efficace que les modèles de sécurité traditionnels basés sur le périmètre qui sont de moins en moins efficaces.

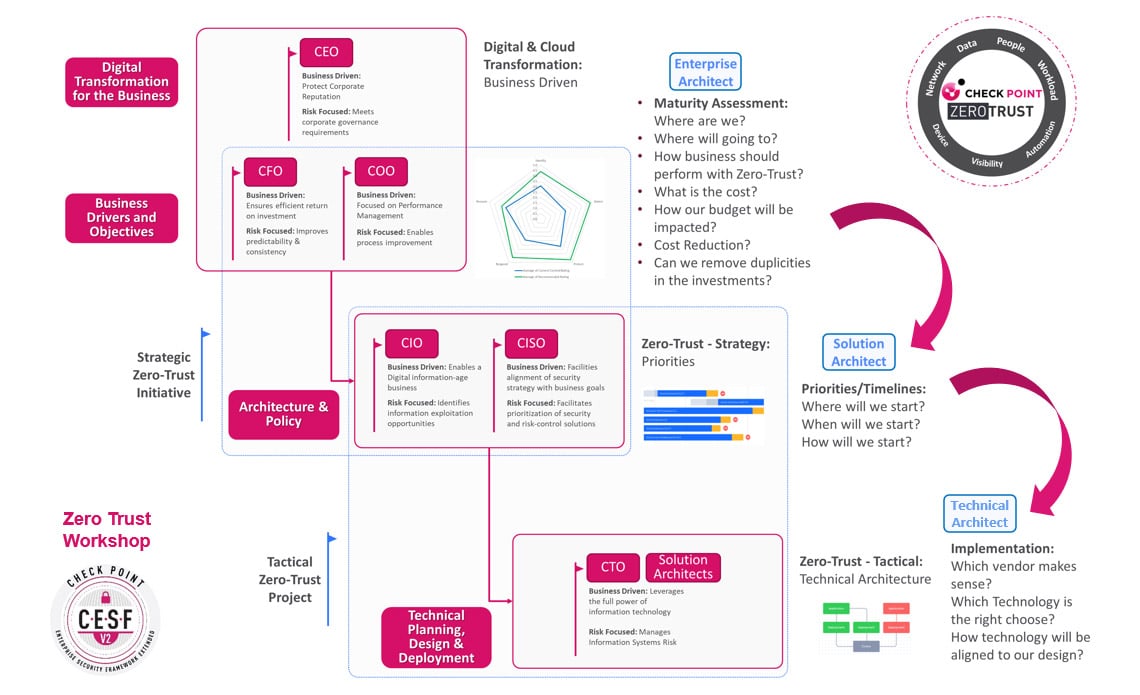

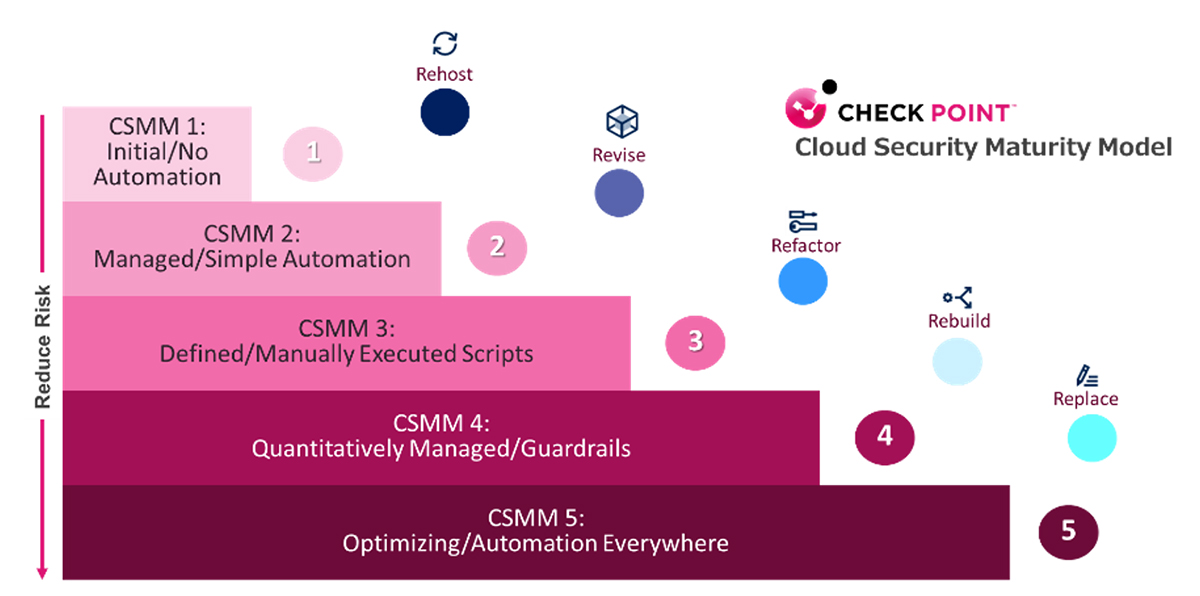

L’équipe de conseil stratégique de Check Point a trouvé une relation entre le modèle de maturité Zero Trust et le CSMA.

Le modèle de maturité Zero-Trust nous permet de guider la mise en œuvre stratégique des principes Zero-Trust.

Dans le même temps, l’architecture maillée de cybersécurité opérationnalise ces principes en diffusant les contrôles de sécurité dans l’ensemble du paysage numérique.

Ensemble, ils proposent une approche globale de la cybersécurité qui favorise une gestion proactive des risques, une surveillance continue et des mécanismes de défense adaptatifs, améliorant ainsi la capacité de l'organisation à résister et à répondre à l'évolution des cybermenaces.

« La sécurité de l'information est un voyage et non une destination. »

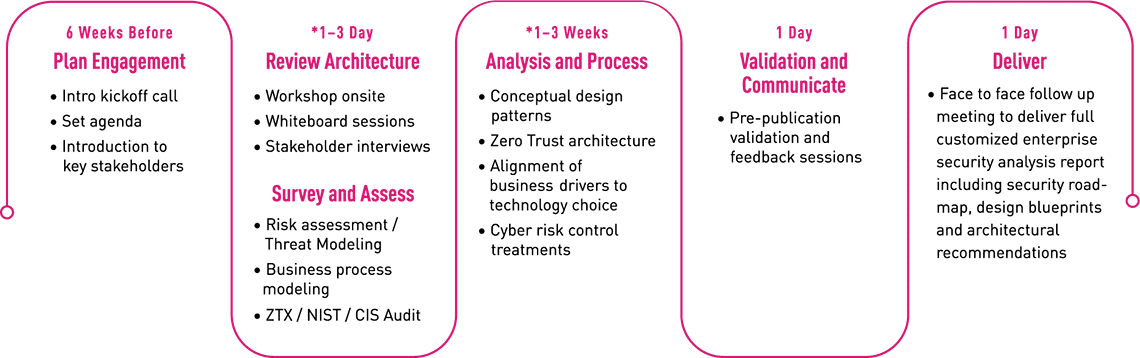

Nos services de conseil proposent des ateliers d'évaluation de la maturité et de conseil sur la CSMA et Zero Trust, au cours desquels notre équipe examinera votre état de préparation actuel afin de définir de manière appropriée les priorités et la mise en œuvre de la feuille de route.

Nos services de conseil proposent des ateliers d'évaluation de la maturité et de conseil sur la CSMA et Zero Trust, au cours desquels notre équipe examinera votre état de préparation actuel afin de définir de manière appropriée les priorités et la mise en œuvre de la feuille de route.

Nos services peuvent vous aider à évaluer votre stade de maturité actuel en matière de Zero-Trust et de CSMA, à valider vos victoires et à vous proposer un plan prescriptif pour vous aider à passer à l'étape suivante avec succès.

Avantages

- Identifiez les joyaux de la couronne : si vous débutez, nous vous aiderons à identifier les domaines de protection les plus prioritaires.

- Évaluez votre état actuel (tel quel) : nous allons revoir votre identité actuelle, accéder à l'environnement de contrôle et aux politiques afin de déterminer dans quelle mesure elles s'inscrivent dans un cadre de confiance zéro.

- Visualisez la prochaine étape (à venir) : nous vous aiderons à donner la priorité à la stratégie Zero Trust et aux étapes de mise en œuvre de la CSMA afin de vous aligner sur les objectifs commerciaux.

- Planifier le déploiement : recevez un plan détaillé et une feuille de route avec les prochaines étapes définies pour la préparation à la mise en œuvre et le déploiement réel.

Contactez notre équipe de consultants pour obtenir de l’aide sur votre stratégie Zero Trust et votre architecture maillée de cybersécurité. Nous évaluerons votre niveau de maturité et guiderons votre organisation pour garantir sa sûreté et sa sécurité.