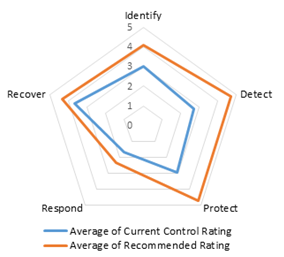

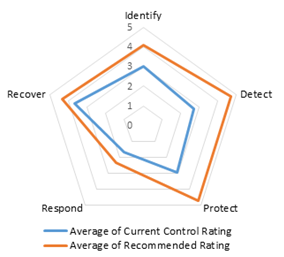

L'objectif principal de cette évaluation est de comparer la posture de cybersécurité à des cadres normalisés, tels que le cadre de cybersécurité (NIST CSF) élaboré par le National Institute of Standards and Technology ou les critères CISv8 du Center of Internet Security (CIS). Ces évaluations basées sur le contrôle sont réalisées à l'aide de techniques standard et aboutissent à un score global de capacité et un ensemble détaillé de recommandations applicables.

L'objectif principal de cette évaluation est de comparer la posture de cybersécurité à des cadres normalisés, tels que le cadre de cybersécurité (NIST CSF) élaboré par le National Institute of Standards and Technology ou les critères CISv8 du Center of Internet Security (CIS). Ces évaluations basées sur le contrôle sont réalisées à l'aide de techniques standard et aboutissent à un score global de capacité et un ensemble détaillé de recommandations applicables.

Une évaluation basée sur la conformité est très utile pour comprendre la probabilité d'une cyberattaque réussie et constitue donc un élément important de l'évaluation du cyber-risque.

Une évaluation basée sur le contrôle est un outil précieux pour les organisations qui cherchent à améliorer leur posture de cybersécurité, gérer les risques et harmoniser leurs efforts de cybersécurité avec les bonnes pratiques et les réglementations. Elle offre un cadre souple et pratique aux organisations de toutes tailles et de tous secteurs pour faire face à l'évolution du paysage des menaces et protéger leurs ressources numériques.

Avantages

- Mesurer l'exhaustivité des contrôles de cybersécurité existants relatifs aux personnes, aux processus et à la technologie nécessaires pour protéger les ressources concernées.

- L'évaluation est un exercice fondé sur des données probantes issues d'entretiens avec le personnel clé.

- L'équipe d'évaluation recueillera des preuves sur site afin d'établir une compréhension réelle des moyens de sécurité.

- Identifier les lacunes potentielles au niveau du personnel, des processus ou de la technologie qui pourraient conduire à des pertes.

- Fournir un registre des risques avec des recommandations, comprenant une présentation des cyber-risques destinée au conseil d'administration.

- L'évaluation devrait porter à la fois sur la posture de sécurité des technologies informatiques et des technologies opérationnelles.

CONTACTER UN EXPERT

Portail IGS

Livraison

L'équipe de Check Point planifie soigneusement son engagement jusqu'à six semaines avant la visite sur site. Avec un plan ferme en main, nous passerons trois à quatre (3-4) jours sur site à collaborer avec vous pour examiner et évaluer votre environnement.

Après la visite, nos experts analyseront les résultats et présenteront des recommandations. Le délai d'élaboration du rapport peut varier, mais il est généralement prévu qu'il soit achevé dans un délai de trois semaines maximum, en fonction des résultats de l'évaluation.

Rôles les plus pertinents

RSSI, DSI, directeurs techniques, professionnels de la GRC, architectes de la sécurité

Nombre idéal de participants

2 à 5 professionnels

Infinity Global Services

Check Point Infinity Global Services fournit des services de sécurité de bout en bout qui vous permettent de développer l’expertise de votre équipe, de concevoir les meilleures pratiques et de prévenir les menaces en temps réel. Où que vous en soyez dans votre parcours en matière de cybersécurité, nous commençons par là. Nos experts d'élite travailleront avec votre équipe pour faire passer votre organisation au niveau de protection supérieur et élaborer votre plan de cyberrésilience.

L'objectif principal de cette évaluation est de comparer la posture de cybersécurité à des cadres normalisés, tels que le cadre de cybersécurité (NIST CSF) élaboré par le National Institute of Standards and Technology ou les critères CISv8 du Center of Internet Security (CIS). Ces évaluations basées sur le contrôle sont réalisées à l'aide de techniques standard et aboutissent à un score global de capacité et un ensemble détaillé de recommandations applicables.

L'objectif principal de cette évaluation est de comparer la posture de cybersécurité à des cadres normalisés, tels que le cadre de cybersécurité (NIST CSF) élaboré par le National Institute of Standards and Technology ou les critères CISv8 du Center of Internet Security (CIS). Ces évaluations basées sur le contrôle sont réalisées à l'aide de techniques standard et aboutissent à un score global de capacité et un ensemble détaillé de recommandations applicables.