La responsabilité de la sécurité du cloud est partagée

La sécurité du site cloud est une responsabilité partagée entre le fournisseur cloud et le client. Le modèle de responsabilité partagée comporte essentiellement trois catégories de responsabilités : les responsabilités qui sont toujours les responsabilités du prestataire qui sont toujours et les responsabilités qui en découlent. varient en fonction du modèle de service: Infrastructure as a Service (IaaS), Platform as a Service (PaaS), ou Software as a Service (Modèle SaaS), tels que cloud courriel.

Les responsabilités en matière de sécurité qui sont toujours celles du fournisseur sont liées à la protection de l'infrastructure elle-même, ainsi qu'à l'accès aux hôtes physiques, aux correctifs et à la configuration des hôtes physiques et du réseau physique sur lesquels fonctionnent les instances de calcul et où résident le stockage et les autres ressources.

Les responsabilités en matière de sécurité qui sont toujours La gestion des utilisateurs et de leurs privilèges d'accès (gestion des identités et des accès), la protection des comptes cloud contre les accès non autorisés, le chiffrement et la protection des données basées sur cloudet la gestion de la posture de sécurité (Conformité) sont autant d'éléments qui font partie de la mission du client.

Les 7 principaux défis en matière de sécurité avancée du cloud

Le site public cloud n'ayant pas de périmètres clairs, il présente une réalité fondamentalement différente en matière de sécurité. Cela devient encore plus difficile lors de l'adoption d'approches modernes du cloud telles que les méthodes automatisées d'intégration et de déploiement continus (CI/CD), les systèmes distribués et les systèmes de gestion de l'information. serverless les architectures et les actifs éphémères tels que les fonctions en tant que service et les services en ligne. conteneurs.

Quelques-uns des outils avancés sécurité cloud-native Les défis et les multiples niveaux de risque auxquels sont confrontées les organisations orientées vers cloudsont les suivants :

-

Augmentation de la surface d'attaque

L'environnement public cloud est devenu une surface d'attaque importante et très attrayante pour les pirates qui exploitent les ports d'entrée cloud mal sécurisés afin d'accéder aux charges de travail et aux données de cloud et de les perturber. logiciel malveillant, Zero-Day, Account Takeover et bien d'autres menaces malveillantes sont devenues une réalité quotidienne.

-

Manque de visibilité et de suivi

Dans le modèle IaaS, les fournisseurs cloud contrôlent entièrement la couche d'infrastructure et ne l'exposent pas à leurs clients. Le manque de visibilité et de contrôle est encore plus marqué dans les modèles PaaS et SaaS cloud. cloud les clients ne sont souvent pas en mesure d'identifier et de quantifier efficacement leurs actifs cloud ou de visualiser leurs environnements cloud.

-

Des charges de travail en constante évolution

cloud les actifs sont approvisionnés et mis hors service de manière dynamique, à grande échelle et à grande vitesse. Les outils de sécurité traditionnels sont tout simplement incapables d'appliquer des politiques de protection dans un environnement aussi flexible et dynamique, avec ses charges de travail éphémères et en constante évolution.

-

DevOps, DevSecOps et l'automatisation

Les organisations qui ont adopté la culture DevOps CI/CD hautement automatisée doivent s'assurer que les contrôles de sécurité appropriés sont identifiés et intégrés dans le code et les modèles dès le début du cycle de développement. Mise en œuvre des changements liés à la sécurité après Le fait qu'une charge de travail ait été déployée en production peut compromettre la sécurité de l'organisation et allonger les délais de mise sur le marché.

-

Gestion granulaire des privilèges et des clés

Souvent, les rôles des utilisateurs de cloud sont configurés de manière très vague, accordant des privilèges étendus au-delà de ce qui est prévu ou nécessaire. Un exemple courant est l'octroi d'autorisations de suppression ou d'écriture de la base de données à des utilisateurs non formés ou à des utilisateurs qui n'ont pas besoin de supprimer ou d'ajouter des éléments de la base de données. Au niveau de l'application, des clés et des privilèges mal configurés exposent les sessions à des risques de sécurité.

-

Environnements complexes

Gérer la sécurité de manière cohérente dans les systèmes hybrides et les systèmes d'information. multicloud Les environnements de cloud computing privilégiés par les entreprises de nos jours nécessitent des méthodes et des outils qui fonctionnent de manière transparente avec les fournisseurs de cloud public, privé cloud les fournisseurs, et le déploiement sur site - y compris protection de la périphérie des succursales pour les organisations géographiquement réparties.

-

Conformité et gouvernance du cloud

Tous les principaux fournisseurs de cloud se sont alignés sur la plupart des programmes d'accréditation bien connus tels que PCI 3.2, NIST 800-53, HIPAA et GDPR. Toutefois, il incombe aux clients de s'assurer que leur charge de travail et leurs processus de traitement des données sont conformes. Compte tenu de la faible visibilité et de la dynamique de l'environnement cloud, le processus d'audit de conformité devient pratiquement impossible à réaliser, à moins que des outils ne soient utilisés pour effectuer des contrôles de conformité continus et émettre des alertes en temps réel en cas de mauvaise configuration.

La confiance zéro et les raisons pour lesquelles vous devriez l'adopter

Le terme Zero Trust a été présenté pour la première fois en 2010 par John Kindervag qui, à l'époque, était analyste principal chez Forrester Research. Le principe de base de la confiance zéro dans la sécurité du site cloud est de ne pas faire automatiquement confiance à qui que ce soit ou à quoi que ce soit à l'intérieur ou à l'extérieur du réseau, et de tout vérifier (c'est-à-dire d'autoriser, d'inspecter et de sécuriser).

La confiance zéro, par exemple, promeut une stratégie de gouvernance du moindre privilège, selon laquelle les utilisateurs n'ont accès qu'aux ressources dont ils ont besoin pour accomplir leurs tâches. De même, elle invite les développeurs à veiller à ce que les sites web application soient correctement sécurisés. Par exemple, si le développeur n'a pas bloqué les ports de manière cohérente ou n'a pas mis en place des autorisations en fonction des besoins, un pirate qui prend le contrôle de l'application aura le droit d'extraire et de modifier les données de la base de données.

En outre, les réseaux "Zero Trust" utilisent la micro-segmentation pour rendre la sécurité du réseau cloud beaucoup plus granulaire. La micro-segmentation crée des zones sécurisées dans les centres de données et cloud déploiement, segmentant ainsi les charges de travail les unes par rapport aux autres, sécurisant tout ce qui se trouve à l'intérieur de la zone et appliquant des politiques pour sécuriser le trafic entre les zones.

Les 6 piliers d'une sécurité du cloud robuste

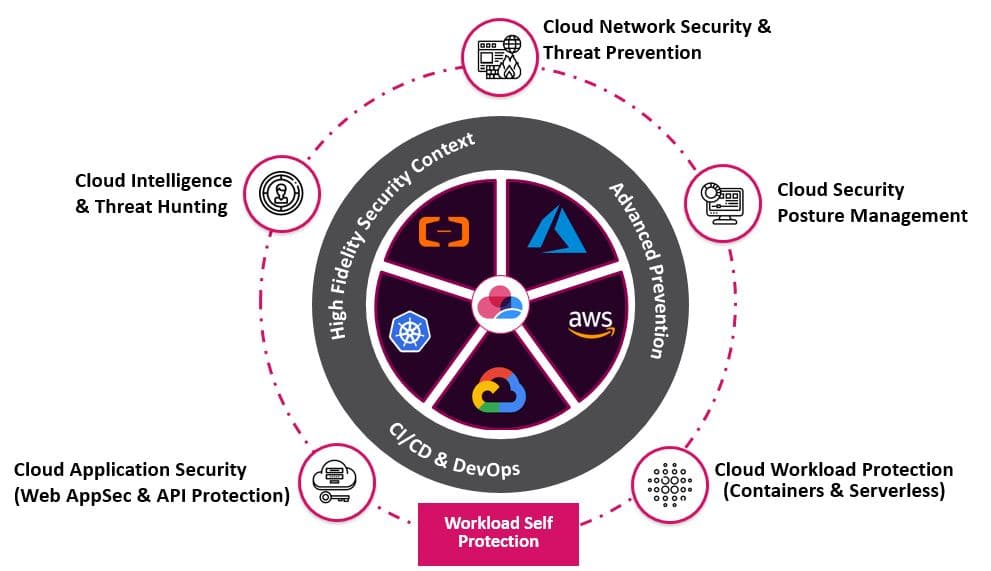

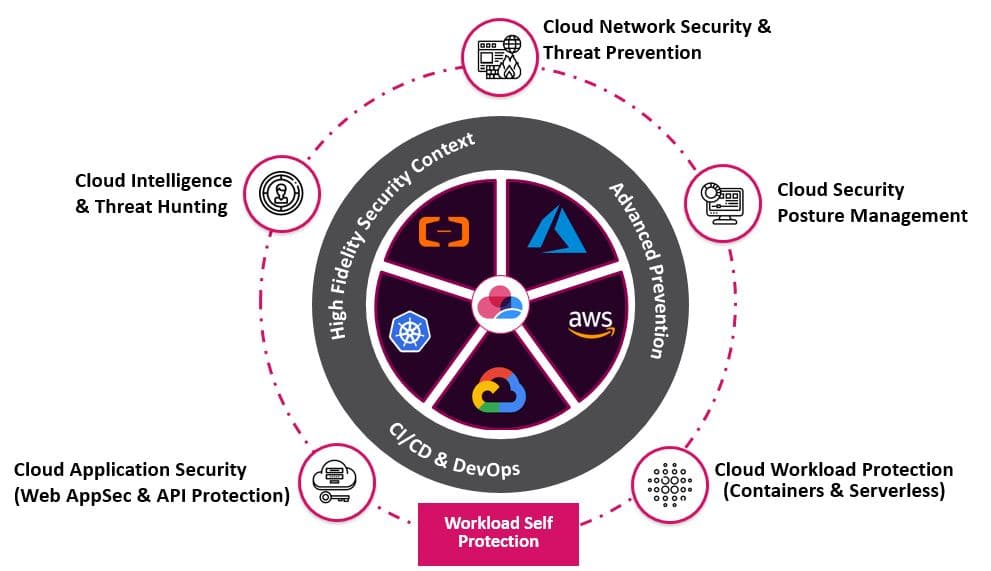

Alors que les fournisseurs de cloud tels que Amazon Web Services (AWS), Microsoft Azure (Azure), et Google Cloud Platform (GCP) offrent de nombreuses fonctions et services de sécurité natifs cloud, des solutions tierces supplémentaires sont essentielles pour obtenir une sécurité de niveau entreprise. cloud protection de la charge de travailn des violations, des fuites de données et des attaques ciblées dans l'environnement cloud. Seule une pile de sécurité intégrée (cloud-native/third-party) offre la visibilité centralisée et le contrôle granulaire basé sur des règles nécessaires pour mettre en œuvre les meilleures pratiques de l'industrie suivantes :

-

Contrôles granulaires de l'IAM et de l'authentification basés sur des règles dans des infrastructures complexes

Travaillez avec des groupes et des rôles plutôt qu'au niveau de l'IAM individuel pour faciliter la mise à jour des définitions de l'IAM au fur et à mesure de l'évolution des besoins de l'entreprise. N'accordez que les privilèges d'accès minimaux aux ressources et aux API qui sont essentiels à l'exécution des tâches d'un groupe ou d'un rôle. Plus les privilèges sont étendus, plus les niveaux d'authentification sont élevés. Ne négligez pas non plus une bonne hygiène IAM, en appliquant des politiques de mots de passe forts, des délais d'attente pour les autorisations, etc.

-

Confiance zéro cloud sécurité des réseaux contrôle des réseaux et micro-segments logiquement isolés

Déployez des ressources et des applications critiques dans des sections logiquement isolées du réseau cloud du fournisseur, comme les nuages privés virtuels (AWS et Google) ou vNET (Azure). Utilisez des sous-réseaux pour micro-segmenter les charges de travail les unes par rapport aux autres, avec des politiques de sécurité granulaires au niveau de la passerelle de sous-réseau. Utilisez des liaisons WAN dédiées dans les architectures hybrides et utilisez des configurations de routage statiques définies par l'utilisateur pour personnaliser l'accès aux appareils virtuels, aux réseaux virtuels et à leurs passerelles, ainsi qu'aux adresses IP publiques.

-

Mise en œuvre de politiques et de processus de protection des serveurs virtuels, tels que la gestion des changements et les mises à jour logicielles.:

Les fournisseurs de solutions de sécurité du cloud fournissent de solides Administration de la posture de sécurité dans le CloudEn ce qui concerne les serveurs virtuels, il s'agit d'appliquer de manière cohérente les règles et les modèles de gouvernance et de conformité lors de l'approvisionnement des serveurs virtuels, d'auditer les écarts de configuration et d'y remédier automatiquement lorsque c'est possible.

-

Sauvegarder toutes les applications (et en particulier les applications distribuées natives pour le cloud) avec un Pare-feu pour applications Web de nouvelle génération.

Il inspectera et contrôlera de manière granulaire le trafic en provenance et à destination des serveurs Web application, mettra automatiquement à jour les règles WAF en réponse aux changements de comportement du trafic et sera déployé au plus près de microservice où s'exécutent les charges de travail.

-

Protection renforcée des données

Protection renforcée des données avec chiffrement à toutes les couches de transport, partage de fichiers et communications sécurisés, gestion continue des risques de conformité et maintien d'une bonne hygiène des ressources de stockage de données, par exemple en détectant les buckets mal configurés et en mettant fin aux ressources orphelines.

-

renseignements sur les menaces qui détecte les menaces connues et inconnues et y remédie en temps réel

Les fournisseurs tiers de Sécurité du cloud ajoutent un contexte aux flux importants et diversifiés de journaux natifs de clouden croisant intelligemment les données de journaux agrégées avec des données internes telles que les systèmes de gestion des actifs et de la configuration, les scanners de vulnérabilité, etc. et des données externes telles que les flux de renseignements sur les menaces publiques, les bases de données de géolocalisation, etc. Ils fournissent également des outils qui permettent de visualiser et d'interroger le paysage des menaces et favorisent des temps de réponse plus rapides en cas d'incident. Des algorithmes de détection d'anomalies basés sur l'IA sont appliqués pour repérer les menaces inconnues, qui font ensuite l'objet d'une analyse forensique pour déterminer leur profil de risque. Les alertes en temps réel sur les intrusions et les violations de règles raccourcissent les délais de remédiation, déclenchant même parfois des flux de travail d'auto-remédiation.

En savoir plus sur Check Point CloudGuard Solutions

La plateforme unifiée CloudGuard Sécurité du cloud de Check Point s'intègre de manière transparente aux services de sécurité natifs du cloud des fournisseurs pour garantir que les utilisateurs du cloud respectent leur part du modèle de responsabilité partagée et maintiennent des politiques de confiance zéro dans tous les piliers de la Sécurité du cloud : le contrôle d'accès, réseau sécurité, serveur virtuel Conformité, charge de travail et protection des données, et renseignements sur les menaces.

Check Point Sécurité unifiée du cloud Solutions