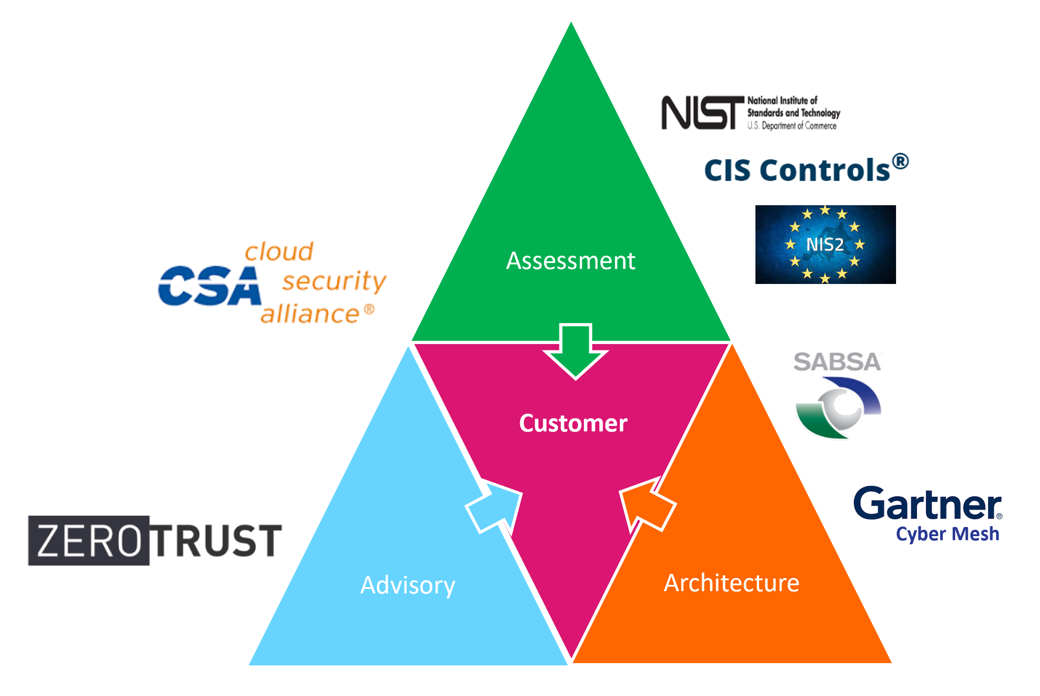

Arquitectura de seguridad de malla cibernética

Taller de arquitectura empresarial

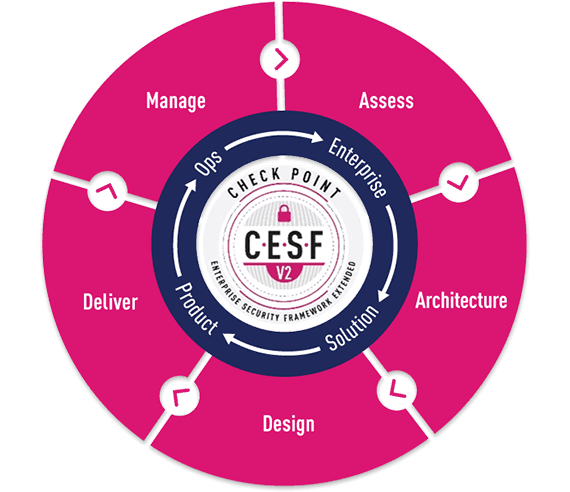

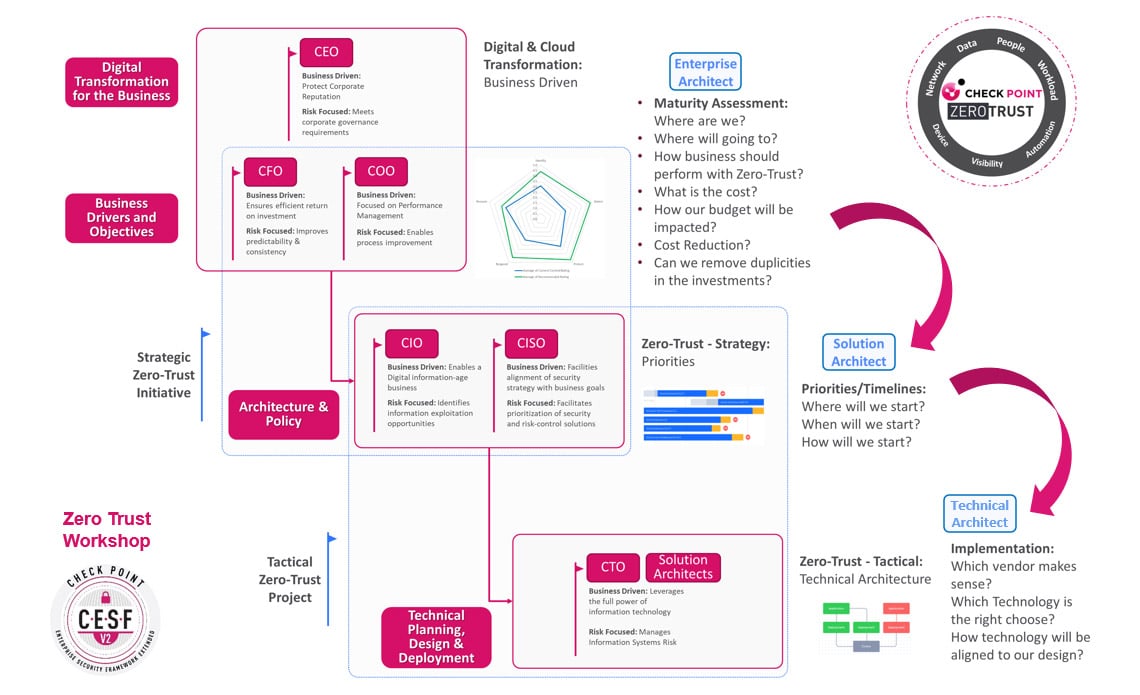

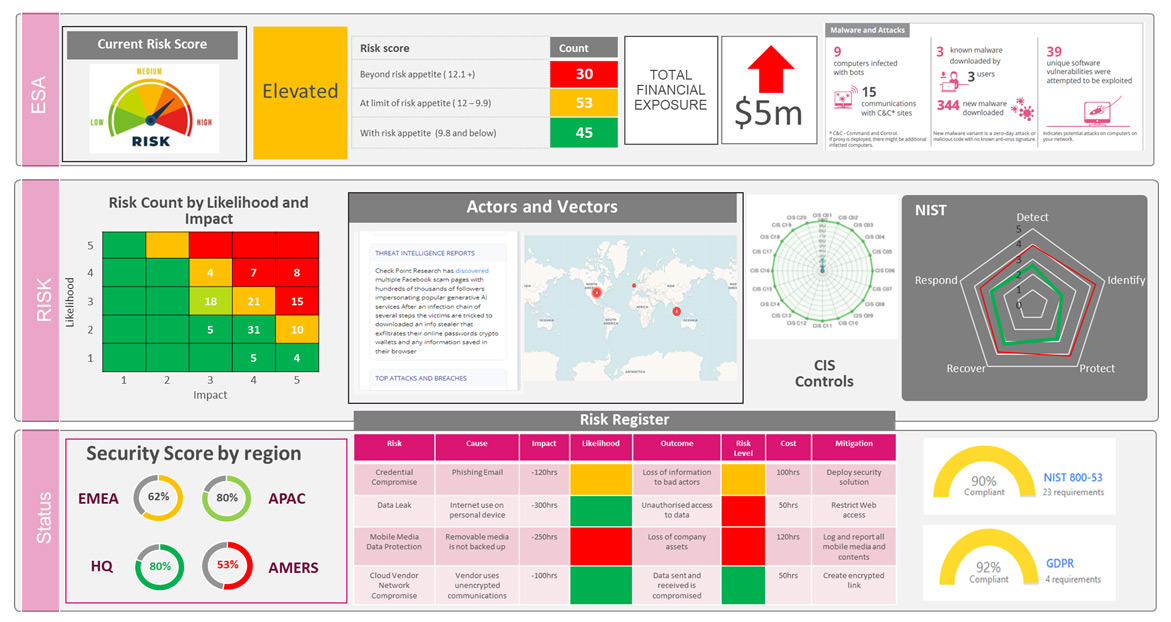

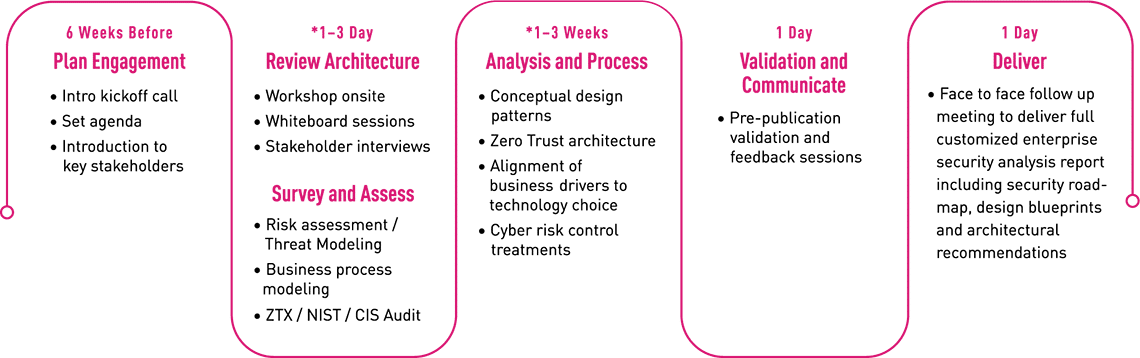

El programa Enterprise Security Architecture brinda una oportunidad única para que las organizaciones de todo el mundo revisen sus programas de seguridad actuales y futuros con los consultores más sénior de Check Point. Durante estas sesiones de varios días, los equipos examinan los procesos empresariales, las estrategias de seguridad, el diseño, la implementación y los métodos operativos de la organización y los comparan con las mejores prácticas del sector y de Check Point. El resultado de las sesiones es una arquitectura de seguridad personalizada destinada a ayudar a garantizar la resistencia a los ataques en evolución, así como costos operativos optimizados, controles consolidados y prácticas optimizadas de administración, monitoreo y mantenimiento.

En el panorama de la ciberseguridad, en constante evolución, destacan dos conceptos prominentes que cambian las reglas del juego en el sector: la "Arquitectura de malla de ciberseguridad (creada por Gartner) y el Marco de confianza cero (de NIST-CISA y Forrester)".

Estos enfoques permiten colectivamente a las organizaciones fortalecer sus entornos digitales contra las amenazas de manera más efectiva que los modelos tradicionales de seguridad basados en el perímetro que se están volviendo menos efectivos.

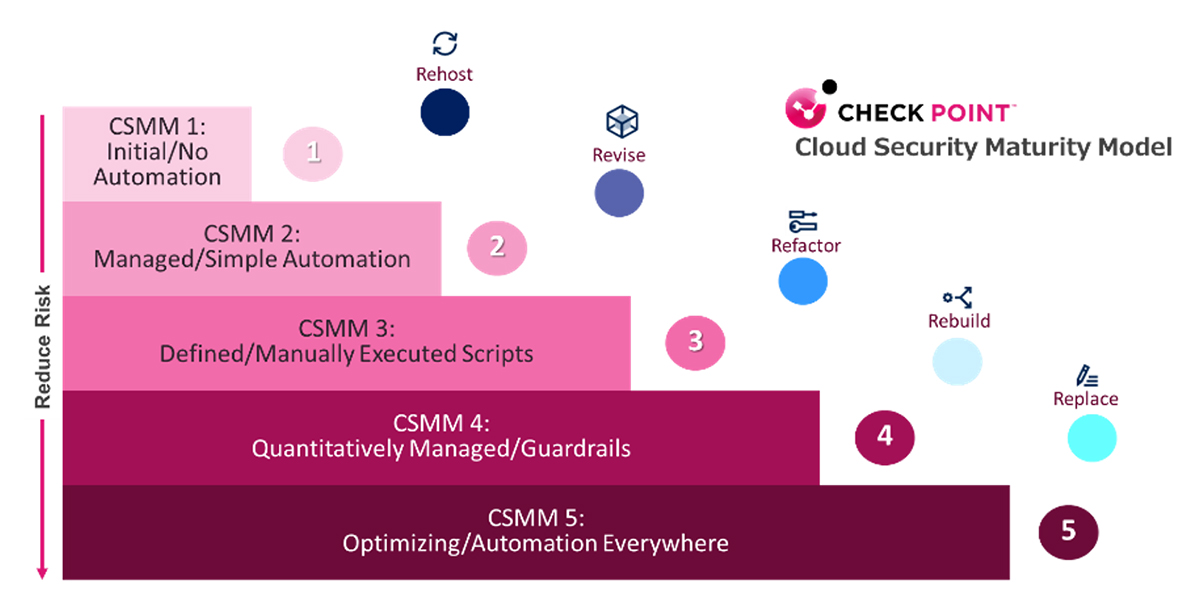

El equipo de consultoría estratégica de Check Point ha encontrado una relación entre el modelo de madurez de confianza cero y CSMA.

El modelo de madurez Zero-Trust nos permite guiar la implementación estratégica de los principios de Zero-Trust.

Al mismo tiempo, la arquitectura de malla de ciberseguridad hace operativos esos principios al extender los controles de seguridad por todo el paisaje digital.

Juntos, proporcionan un enfoque integral de la ciberseguridad que promueve la gestión proactiva de riesgos, la supervisión continua y los mecanismos de defensa adaptativos, lo que en última instancia mejora la capacidad de una organización para resistir y responder a las amenazas cibernéticas en evolución.

"La seguridad de la información es un viaje y no un destino".

Nuestros servicios de consultoría ofrecen talleres de asesoramiento y evaluación de madurez de CSMA y Zero Trust, en los que nuestro equipo revisará su preparación actual para definir adecuadamente las prioridades y la implementación de la hoja de ruta.

Nuestros servicios de consultoría ofrecen talleres de asesoramiento y evaluación de madurez de CSMA y Zero Trust, en los que nuestro equipo revisará su preparación actual para definir adecuadamente las prioridades y la implementación de la hoja de ruta.

Nuestros servicios pueden ayudarlo a evaluar su etapa actual de madurez de Zero-Trust y CSMA, validar las ganancias y proporcionar un plan prescriptivo para ayudarlo a dar el siguiente paso con éxito.

Beneficios

- Identifique las joyas de la corona: si está empezando, le ayudaremos a identificar las áreas de alta prioridad para la protección.

- Evaluar su estado actual (TAL CUAL): revisaremos su identidad existente, accederemos al entorno de control y a las políticas para determinar cómo encajan en un marco de confianza cero.

- Visualice lo que sigue (TO-BE): le ayudaremos a priorizar la estrategia de confianza cero y los hitos de implementación de CSMA para alinearlos con los objetivos comerciales.

- Planifique la implementación: reciba un plan detallado y una hoja de ruta con los próximos pasos definidos para la preparación de la implementación y la implementación real.

Póngase en contacto con nuestro equipo de consultores para que le ayuden con su estrategia de confianza cero y su arquitectura de malla de ciberseguridad. Evaluaremos su nivel de madurez y guiaremos a su organización para garantizar la seguridad de su organización.