Cyber-Mesh-Sicherheitsarchitektur

Workshop zur Unternehmensarchitektur

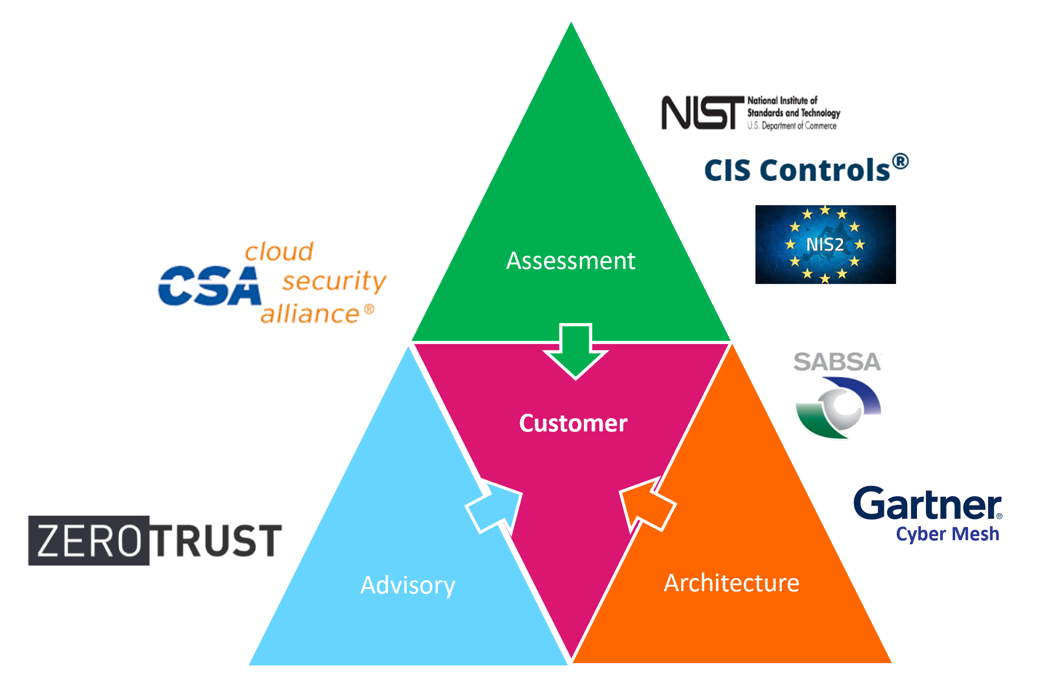

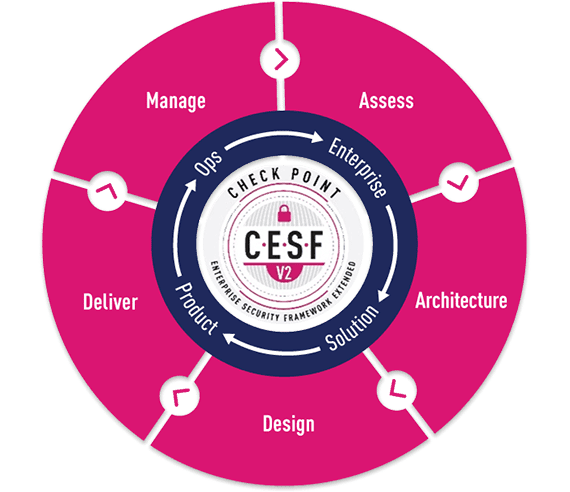

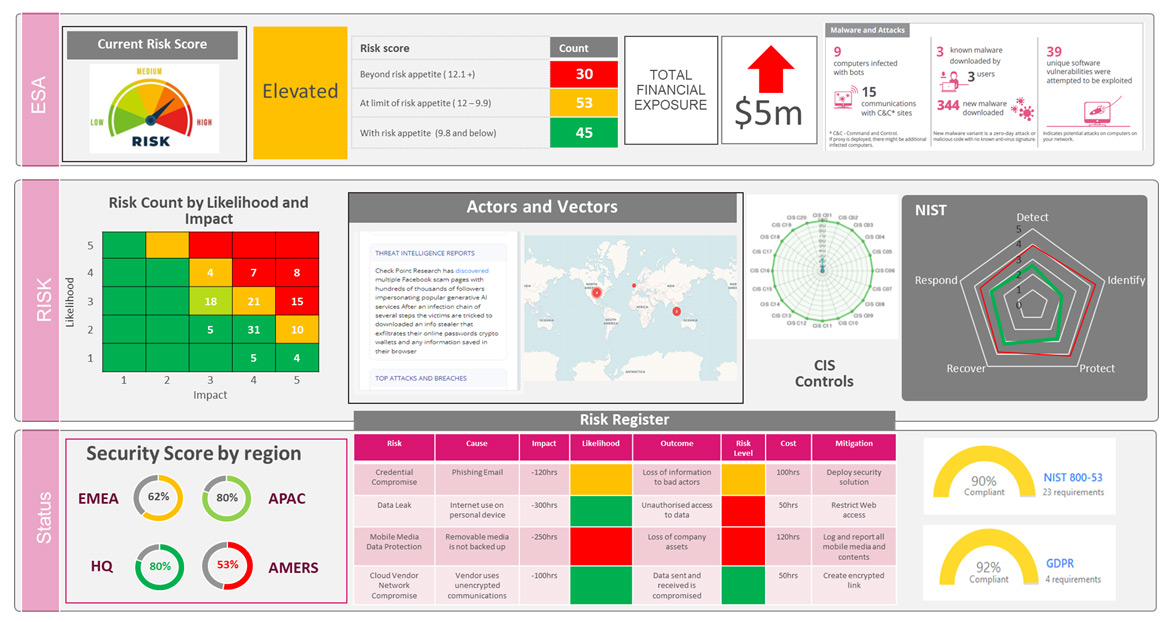

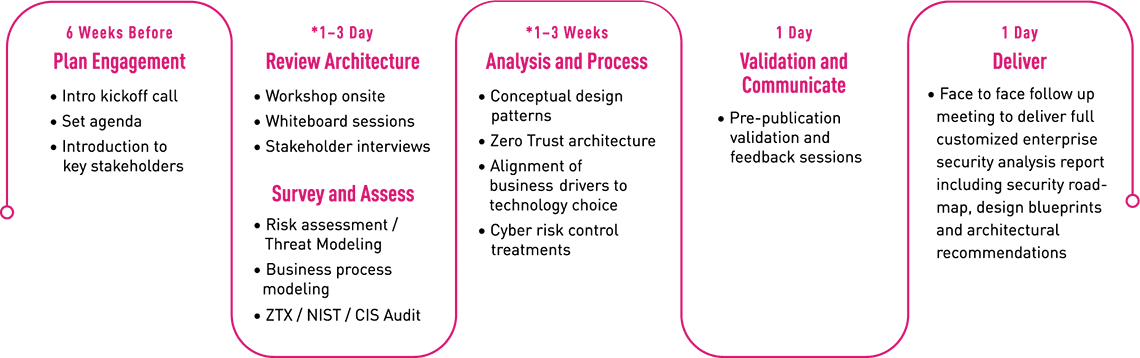

Das Enterprise Security Architecture-Programm bietet Unternehmen auf der ganzen Welt eine einzigartige Gelegenheit, ihre aktuellen und zukünftigen Sicherheitsprogramme mit den erfahrensten Beratern von Check Point zu überprüfen. Während dieser mehrtägigen Sessions untersuchen die Teams die Geschäftsprozesse, Sicherheitsstrategien, das Design, die Bereitstellung und die Betriebsmethoden des Unternehmens und vergleichen diese mit den Best Practices der Branche und von Check Point. Das Ergebnis der Sitzungen ist eine maßgeschneiderte Sicherheitsarchitektur, die dazu beitragen soll, die Widerstandsfähigkeit gegenüber sich weiterentwickelnden Angriffen sowie optimierte Betriebskosten, konsolidierte Kontrollen und optimierte Management-, Überwachungs- und Wartungspraktiken zu gewährleisten.

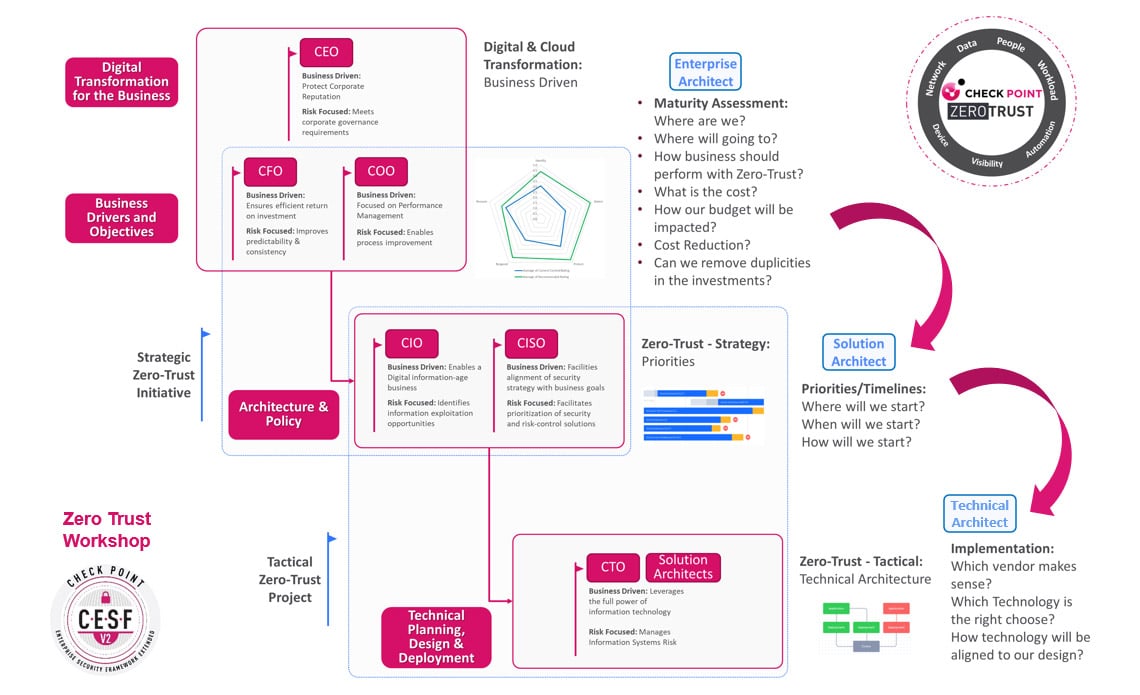

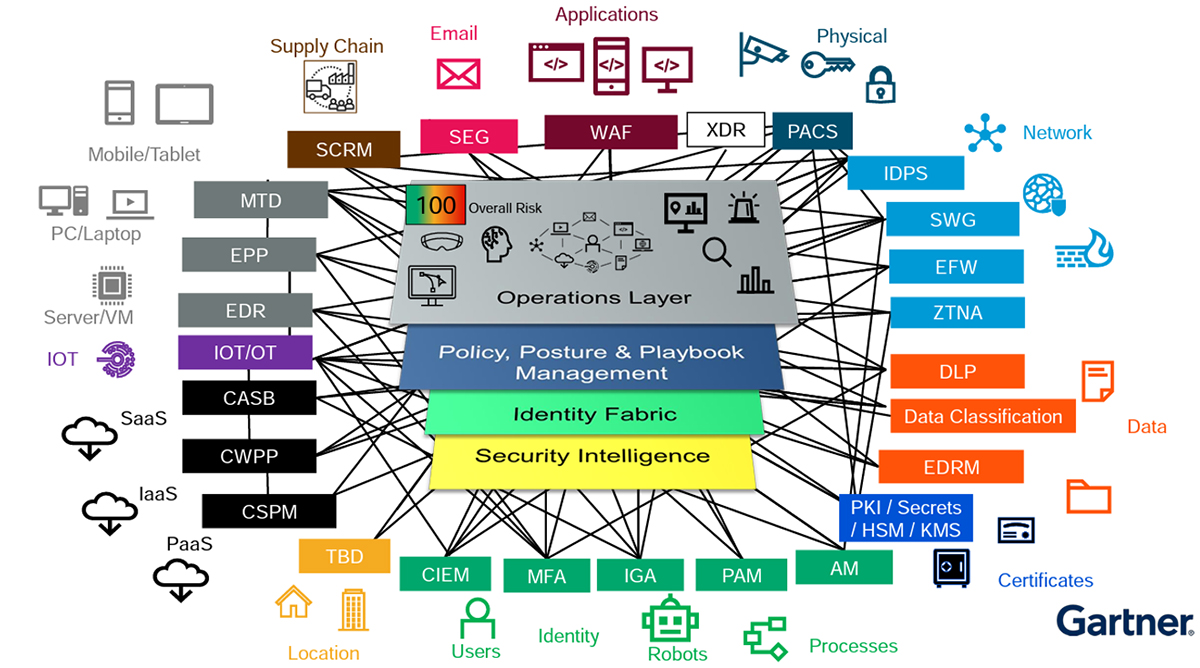

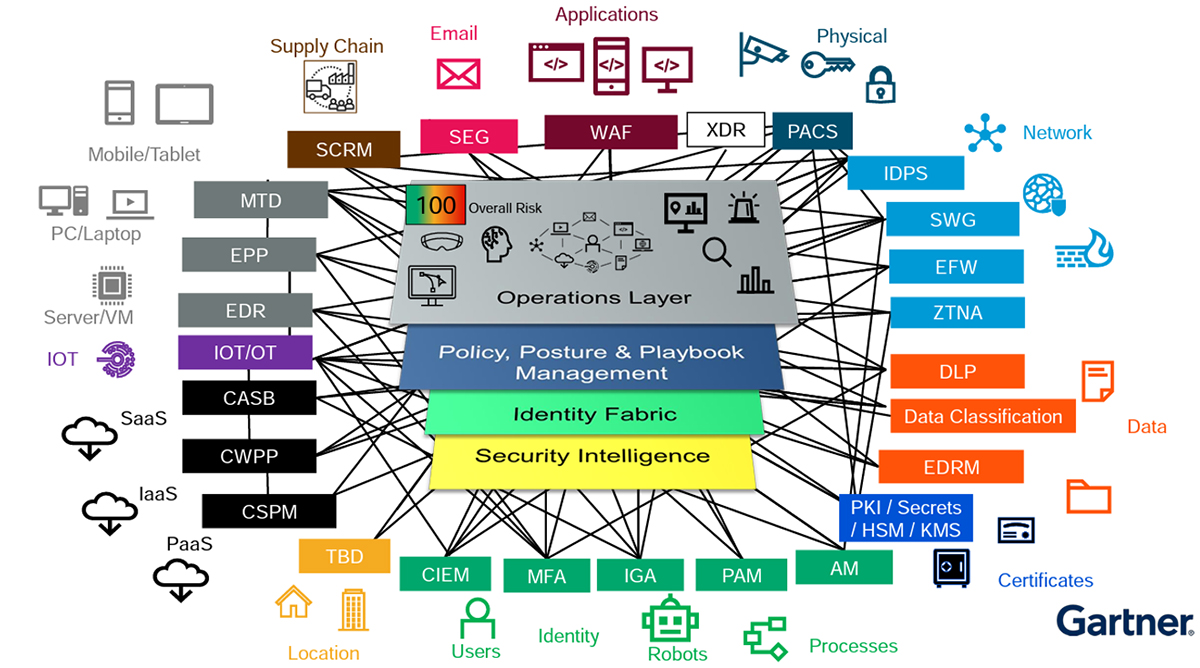

In der sich ständig weiterentwickelnden Cybersicherheitslandschaft stechen zwei herausragende Konzepte als Game-Changer in der Branche hervor: die „Cybersicherheit Mesh Architecture (erstellt von Gartner) und das Zero-Trust Framework (von NIST-CISA und Forrester)“.

Diese Ansätze ermöglichen es Unternehmen, ihre digitalen Umgebungen effektiver gegen Bedrohungen zu schützen als herkömmliche perimeterbasierte Sicherheitsmodelle, die immer weniger effektiv sind.

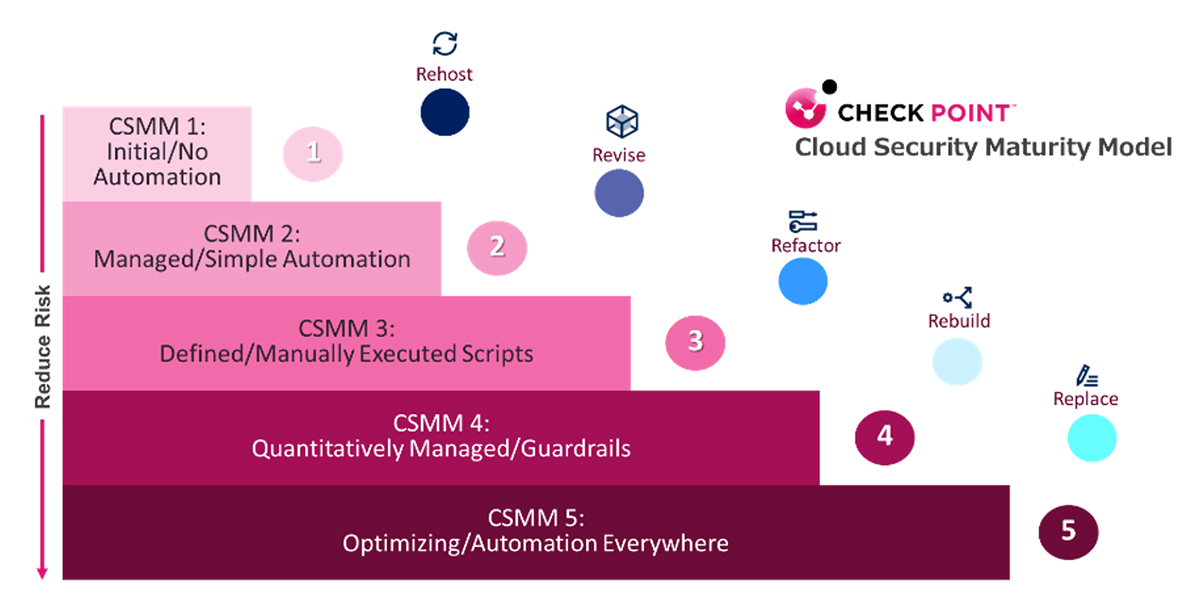

Das strategische Beratungsteam von Check Point hat einen Zusammenhang zwischen dem Zero-Trust Maturity Model und CSMA festgestellt.

Das Zero-Trust-Reifegradmodell ermöglicht es uns, die strategische Umsetzung der Zero-Trust-Prinzipien zu steuern.

Gleichzeitig setzt die Cybersicherheit Mesh Architecture diese Prinzipien um, indem sie Sicherheitskontrollen über die digitale Landschaft verteilt.

Zusammen bieten sie einen umfassenden Ansatz für die Cybersicherheit, der proaktives Risikomanagement, kontinuierliche Überwachung und adaptive Abwehrmechanismen fördert und letztendlich die Fähigkeit eines Unternehmens verbessert, sich entwickelnden Cyberbedrohungen zu widerstehen und darauf zu reagieren.

"Informationssicherheit ist eine Reise und kein Ziel."

Unsere Beratungsdienste bieten CSMA- und Zero-Trust-Reifegradbewertungs- und Beratungsworkshops, in denen unser Team Ihre aktuelle Bereitschaft überprüft, die Prioritäten und die Implementierung der Roadmap angemessen zu definieren.

Unsere Beratungsdienste bieten CSMA- und Zero-Trust-Reifegradbewertungs- und Beratungsworkshops, in denen unser Team Ihre aktuelle Bereitschaft überprüft, die Prioritäten und die Implementierung der Roadmap angemessen zu definieren.

Unsere Dienstleistungen können Ihnen dabei helfen, Ihren aktuellen Zero-Trust- und CSMA-Reifegrad zu bewerten, die Erfolge zu validieren und einen präskriptiven Plan zu erstellen, der Ihnen hilft, den nächsten Schritt erfolgreich zu gehen.

Vorteile

- Identifizieren Sie die Kronjuwelen: Wenn Sie gerade erst anfangen, helfen wir Ihnen, Bereiche mit hoher Priorität zu identifizieren, die geschützt werden müssen.

- Bewerten Sie Ihren aktuellen Zustand (AS-IS): Wir überprüfen Ihre vorhandene Identität, greifen auf die Kontrollumgebung und die Richtlinien zu, um festzustellen, wie sie in ein Zero-Trust-Framework passen.

- Visualisieren Sie, was als Nächstes ansteht (TO-BE): Wir helfen Ihnen, die Zero-Trust-Strategie und die Meilensteine der CSMA-Implementierung zu priorisieren, um sie mit den Geschäftszielen in Einklang zu bringen.

- Planen Sie die Bereitstellung: Sie erhalten einen detaillierten Plan und eine Roadmap mit definierten nächsten Schritten für die Implementierungsbereitschaft und die tatsächliche Bereitstellung.

Kontaktieren Sie unser Beratungsteam für Hilfe bei Ihrer Zero-Trust-Strategie und Cybersicherheit Mesh-Architektur. Wir bewerten Ihren Reifegrad und leiten Ihr Unternehmen an, um die Sicherheit Ihres Unternehmens zu gewährleisten.