Ein ganzheitlicher Zero-Trust-Ansatz in einer sich wandelnden Bedrohungslandschaft

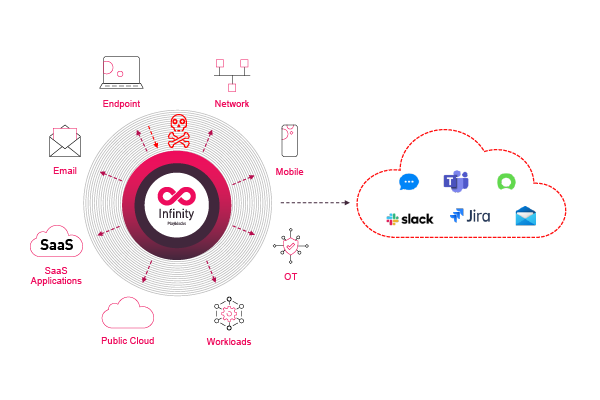

With the Check Point Infinity Platform, organizations can embrace the principles of Zero Trust and leverage a consolidated security platform that covers your entire environment, from network and cloud to workspaces and devices

Check Point named a leader in the 2025 Gartner Magic Quadrant for Hybrid Mesh Firewalls.

Implementing a Zero Trust Security Framework With Cross-Environment Policy Application

The Check Point Infinity Platform provides comprehensive capabilities to implement Zero Trust across your environment form a unified, integrated security architecture.

Vereinfachte Bereitstellung und Verwaltung

Unterschiedliche Technologien können bei Zero-Trust-Implementierungen zu Sicherheitslücken führen. Konsolidieren Sie Ihre Zero-Trust-Sicherheit in einem einzigen Fenster, um die Bereitstellung und laufende Verwaltung zu optimieren.

Das Ergebnis

Die zentralisierte Sicherheitsverwaltung bietet einen einheitlichen Überblick über alle Benutzer, Geräte und den Datenverkehr. Dieses verbesserte Bewusstsein unterstützt fundiertere, risikobasierte Entscheidungen, die das Vertrauen kontinuierlich überprüfen.

Proaktive Durchsetzung über alle Ressourcen hinweg

Wenden Sie dieselben Zero-Trust-Richtlinien und -Kontrollen einheitlich auf Benutzer, Geräte, Anwendungen und Daten an – egal ob vor Ort, in der Cloud oder in hybriden Umgebungen.

Das Ergebnis

Quickly deploy policies across environments with Check Point’s consolidated Infinity Platform. Benefit from deep security intelligence and multilayered defenses that enhance awareness, support better decision-making, and provide proactive protection against the latest threats.

A Single Consolidated Absolute Zero Trust Security Architecture

Check Point Infinity Platform provides a unified cybersecurity architecture that streamlines industry-critical security capabilities — including next-generation firewalls, advanced threat prevention, and secure access solutions under a single pane of glass.

Zero Trust Networks

Lassen Sie Ihr Netzwerk nicht zur Spielwiese für Cyberbedrohungen werden. Indem Sie Ihr Netzwerk „aufteilen und regeln“, können Sie das Risiko von Seitwärtsbewegungen drastisch reduzieren und Ihre wertvollsten Vermögenswerte schützen. Legen Sie eine „Least Privileged“-Zugangsrichtlinie fest und setzen Sie sie durch, damit nur die richtigen Benutzer und Geräte auf Ihre wertvollsten Ressourcen zugreifen können.

- Durch den Einsatz einer Zero Trust Network Access (ZTNA)-Richtlinie können Sie Benutzer, Standorte, Clouds und Ressourcen mit einem hochleistungsfähigen, privaten globalen Backbone verbinden.

- Mit Security Gateways können Sie eine granulare Netzwerksegmentierung über Ihre öffentlichen/privaten Cloud- und LAN-Umgebungen hinweg erstellen.

VERWANDTE PRODUKTE/LÖSUNGEN VON CHECK POINT

ZTNA-AS-A-SERVICE

Erhöhen Sie die Sicherheit des Fernzugriffs mit detaillierten Zero-Trust-Richtlinien und Netzwerksegmentierung

NEXT GEN FIREWALL

Schützen Sie Ihr Netzwerk mit den effektivsten KI-gesteuerten Firewalls.

Zero Trust – Geräte

Sicherheitsteams müssen in der Lage sein, jedes Gerät im Netzwerk jederzeit zu isolieren, abzusichern und zu steuern. Mit den Lösungen von Check Point können Unternehmen den Zugriff infizierter Geräte auf Unternehmensdaten und Assets blockieren, einschließlich mobiler Geräte und Arbeitsplatzrechnern von Mitarbeitern, IoT-Geräten sowie industrieller Steuerungssysteme.

- Schützen Sie die mobilen Geräte und Workstations Ihrer Mitarbeiter vor fortgeschrittenen Angriffen, Zero-Day-Malware, der Installation bösartiger Anwendungen und vielem mehr.

- Automatisches Erkennen und Schützen von intelligenten Büro- und Gebäudegeräten, industriellen Kontrollsystemen (ICS) und medizinischen Geräten.

VERWANDTE PRODUKTE/LÖSUNGEN VON CHECK POINT

Mobile Security

Detect both known and unknown threats to provide complete mobile threat prevention.

IoT-Sicherheit

Minimieren Sie Ihre Gefährdung durch die Risiken von IoT und verhindern Sie den nächsten Cyberangriff.

Endpoint Protection

Umfassender erweiterter Endgeräteschutz auf höchstem Niveau.

ICS SECURITY

Specialized ICS/SCADA security technology, ruggedized gateways and 5G connectivity

Zero Trust – Menschen

Angesichts von 81 % der Datenschutzverletzungen, die mit gestohlenen Zugangsdaten einhergehen, reicht die herkömmliche Authentifizierung mit Benutzernamen und Passwort nicht mehr aus. Die Identity-Awareness-Lösung von Check Point stellt sicher, dass der Zugriff auf wertvolle Daten nur autorisierten Benutzern gewährt wird, nachdem deren Identität strengstens authentifiziert wurde.

- Der Prozess umfasst Single Sign-On, Multi-Faktor-Authentifizierung, kontextabhängige Richtlinien (z. B. Zeit und Ort der Verbindung) und Anomalieerkennung.

- Verbesserte identitätsbezogene Zugriffskontrolle durch Anwendung des am wenigsten privilegierten Zugriffs auf jede Unternehmensressource, wobei sowohl interne als auch externe Identitäten berücksichtigt werden.

VERWANDTE PRODUKTE/LÖSUNGEN VON CHECK POINT

Identity Awareness

Zugriffskontrolle von Benutzern, Firewalls, Anwendungen, Cloud und mehr in einer einzigen Konsole.

ZTNA-AS-A-SERVICE

Boost remote access security with granular zero trust policies and network segmentation.

E-Mail-Sicherheit

Block the no. 1 attack vector. Stop the most advanced phishing attacks before they reach your users.

BERECHTIGUNGSVERWALTUNG FÜR DIE CLOUD

Identifizieren Sie überhöhte Berechtigungen und gewährleisten Sie den Zugriff mit den geringsten Rechten für alle Benutzer und Cloud-Dienste.

Zero Trust Data

Zero Trust is all about protecting data as it is continuously shared between workstations, mobile devices, application servers, databases, SaaS applications, and corporate and public networks. The Check Point Infinity Platform delivers multi-layered data protection, preemptively protecting data from theft, corruption, and unintentional loss wherever it resides.

- Verschlüsselung von Daten, wo immer sie gespeichert sind oder übertragen werden, um gestohlene Daten unbrauchbar zu machen.

- Überwachung und Kontrolle der Datenbewegungen im Netzwerk, um sicherzustellen, dass sensible Informationen das Unternehmen nicht verlassen.

- Gewährleistung des Zugangs zu sensiblen Daten in Anwendungen und Verwaltung der Datensicherheitslage mit geringstem Recht.

VERWANDTE PRODUKTE/LÖSUNGEN VON CHECK POINT

Endpoint Protection

Umfassender erweiterter Endgeräteschutz auf höchstem Niveau.

DATA LOSS PREVENTION

Schutz vor unbeabsichtigtem Verlust wertvoller und sensibler Informationen.

SECURE EMAIL AND OFFICE APPS

Secure data residing in email and collaboration applications.

Zero Trust – Workloads

Die Sicherung von Workloads, insbesondere von solchen, die in der öffentlichen Cloud laufen, ist von entscheidender Bedeutung, da diese Cloud-Ressourcen anfällig und attraktive Ziele für böswillige Akteure sind. Check Point Infinity umfasst Cloud-Sicherheitslösungen, die sich in jede öffentliche oder private Cloud-Infrastruktur integrieren lassen und volle Transparenz und Kontrolle über diese sich ständig verändernden Umgebungen bieten.

- Nahtlose Integration mit jeder Cloud-Infrastruktur, einschließlich AWS, GCP, Microsoft Azure, Oracle Cloud, IBM Cloud, Alibaba Cloud, NSX, Cisco ACI, Cisco ISE, OpenStack und mehr.

- Die einfach zu implementierende Lösung sichert jeden privaten oder öffentlichen Cloud-Workload mit minimalem privilegiertem Zugriff für jeden Benutzer von jedem Gerät aus.

- Schützen Sie Ihre Cloud-basierten Workloads mit Laufzeitschutz vor Schwachstellen und Bedrohungen.

VERWANDTE PRODUKTE/LÖSUNGEN VON CHECK POINT

Statusverwaltung

Automatisierung von Governance und Compliance für Multi-Cloud-Assets und -Services.

DevOps-Zugriff

Entwickeln Sie sich weiter ohne teure Hardware-VPNs und komplizierte Open-Source-Software-Stacks.

PUBLIC-CLOUD-SICHERHEIT

Schützen Sie Assets und Daten und passen Sie sie gleichzeitig an die dynamischen Anforderungen der öffentlichen Cloud an.

Check Point is #1 in the 2025 Miercom Enterprise & Hybrid Mesh Firewall Security Report

Transparenz und Analyse

Was man nicht sehen oder verstehen kann, kann man auch nicht schützen. Ein Zero-Trust-Sicherheit-Modell überwacht, protokolliert, korreliert und analysiert ständig jede Aktivität in Ihrem Netzwerk.

Through its Infinity Platform Services, Check Point provides security teams full visibility into their entire digital estate’s security posture; so they can quickly detect and mitigate threats in real-time.

Automatisierung und Orchestrierung

A Zero Trust architecture should support automated integration with the organization’s broader IT environment to enable speed and agility, improved incident response, policy accuracy, and task delegations.

Check Point’s Infinity Platform Services include a rich set of APIs that support these goals. Our platform services integrate with third party security vendors, leading cloud service providers and ticketing tools, among others.

Our APIs are also used by Check Point’s technology partners to develop integrated solutions.

Zero Trust Security Resources