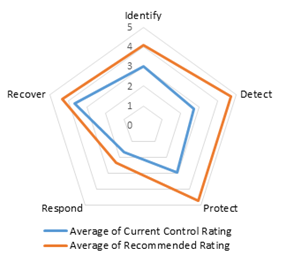

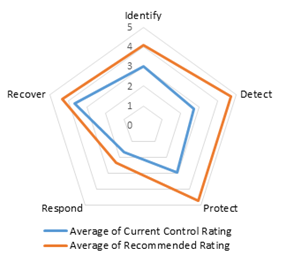

Das Hauptziel dieser Bewertung besteht darin, die Cybersicherheit anhand von branchenüblichen Regelwerken zu bewerten, wie z. B. dem vom National Institute of Standards and Technology entwickelten Cybersecurity Framework (NIST CSF) oder dem CISv8 des Center of Internet Security (CIS). Diese kontrollbasierten Bewertungen werden unter Verwendung branchenüblicher Verfahren durchgeführt, deren Ergebnis eine Gesamtbewertung der Fähigkeiten und ein detaillierter Maßnahmenkatalog ist.

Das Hauptziel dieser Bewertung besteht darin, die Cybersicherheit anhand von branchenüblichen Regelwerken zu bewerten, wie z. B. dem vom National Institute of Standards and Technology entwickelten Cybersecurity Framework (NIST CSF) oder dem CISv8 des Center of Internet Security (CIS). Diese kontrollbasierten Bewertungen werden unter Verwendung branchenüblicher Verfahren durchgeführt, deren Ergebnis eine Gesamtbewertung der Fähigkeiten und ein detaillierter Maßnahmenkatalog ist.

Eine auf der Einhaltung von Vorschriften basierende Bewertung ist sehr nützlich, um die Wahrscheinlichkeit eines erfolgreichen Cyberangriffs zu verstehen, und daher ein wichtiger Bestandteil einer Cyber-Risikobewertung.

Eine kontrollbasierte Bewertung ist ein wertvolles Instrument für Unternehmen, die ihre Cybersicherheit verbessern, Risiken managen und ihre Cybersicherheitsmaßnahmen an bewährten Verfahren und Vorschriften ausrichten möchten. Es bietet Unternehmen jeder Größe und Branche einen flexiblen und praktischen Handlungsrahmen, um der sich verändernden Gefährdungslage zu begegnen und ihre digitalen Vermögenswerte zu schützen.

Vorteile

- Messen Sie die Vollständigkeit der vorhandenen Cybersicherheitskontrollen in Bezug auf die Personen, Prozesse und Technologien, die zum Schutz der betreffenden Vermögenswerte erforderlich sind.

- Die Bewertung ist eine papier- und evidenzbasierte Übung, die auf Interviews mit Schlüsselpersonen basiert.

- Das Bewertungsteam sammelt vor Ort Beweise, um ein realistisches Verständnis der Sicherheitsfähigkeiten zu erhalten.

- Identifizieren Sie potenzielle Sicherheitslücken bei Personen, Prozessen oder Technologien, die zu einem Schadensfall führen könnten.

- Bereitstellung eines RISK-Registers mit Empfehlungen, einschließlich einer Präsentation über Cybersicherheit für die Führungsetage.

- Die Bewertung sollte sowohl die OT- als auch die IT-Sicherheitslage berücksichtigen.

KONTAKTIEREN SIE EINEN EXPERTEN

IGS Portal

von Inhalten

Das Check Point-Team stellt sich auf den Erfolg ein, indem es den Einsatz bis zu sechs Wochen vor dem Vor-Ort-Termin gründlich plant. Mit einem konkreten Plan in der Hand verbringen wir drei bis vier (3-4) Tage vor Ort und arbeiten mit Ihnen zusammen, um Ihre Infrastruktur zu überprüfen und zu bewerten.

Im Anschluss an den Besuch werden unsere Experten die Ergebnisse analysieren und Empfehlungen präsentieren. Der Zeitrahmen für die Erstellung des Berichts kann variieren, in der Regel wird mit einer Fertigstellung innerhalb von bis zu drei Wochen gerechnet, abhängig von den Ergebnissen der Bewertung.

Die wichtigsten Rollen

CISO, CIO, CTO, GRC-Fachleute, Sicherheitsarchitekten

Ideale Anzahl von Teilnehmern

2-5 Profis

Infinity Global Services

Check Point Infinity Global Services bietet End-to-End-Sicherheitsdienste, die es Ihnen ermöglichen, das Fachwissen Ihres Teams zu erweitern, Best Practices zu entwickeln und Bedrohungen in Echtzeit zu verhindern. Wo auch immer Sie sich auf Ihrem Weg zur Cybersicherheit befinden, wir beginnen dort. Unsere Elite-Experten arbeiten mit Ihrem Team zusammen, um Ihr Unternehmen auf die nächste Stufe des Schutzes zu bringen und Ihren Cyber-Resilienzplan zu erstellen.

Das Hauptziel dieser Bewertung besteht darin, die Cybersicherheit anhand von branchenüblichen Regelwerken zu bewerten, wie z. B. dem vom National Institute of Standards and Technology entwickelten Cybersecurity Framework (NIST CSF) oder dem CISv8 des Center of Internet Security (CIS). Diese kontrollbasierten Bewertungen werden unter Verwendung branchenüblicher Verfahren durchgeführt, deren Ergebnis eine Gesamtbewertung der Fähigkeiten und ein detaillierter Maßnahmenkatalog ist.

Das Hauptziel dieser Bewertung besteht darin, die Cybersicherheit anhand von branchenüblichen Regelwerken zu bewerten, wie z. B. dem vom National Institute of Standards and Technology entwickelten Cybersecurity Framework (NIST CSF) oder dem CISv8 des Center of Internet Security (CIS). Diese kontrollbasierten Bewertungen werden unter Verwendung branchenüblicher Verfahren durchgeführt, deren Ergebnis eine Gesamtbewertung der Fähigkeiten und ein detaillierter Maßnahmenkatalog ist.