Fernzugriffsplattform, ausgerichtet auf Zero Trust

Remote arbeiten ist zur neuen Normalität geworden. Unternehmen

benötigen

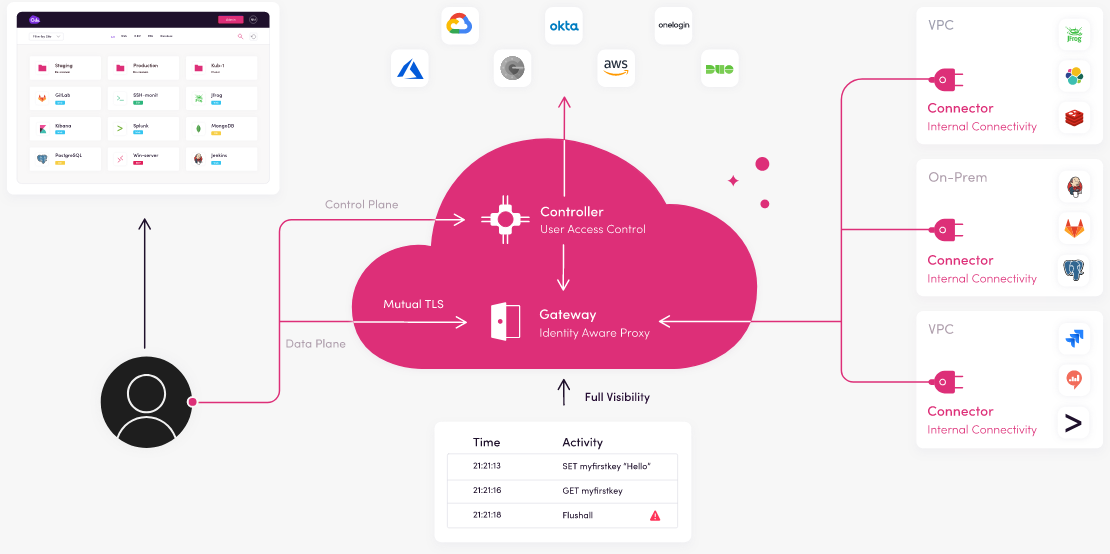

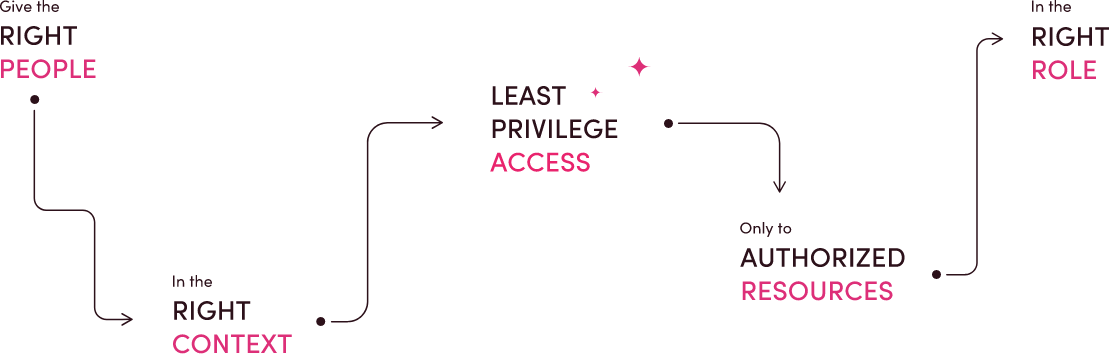

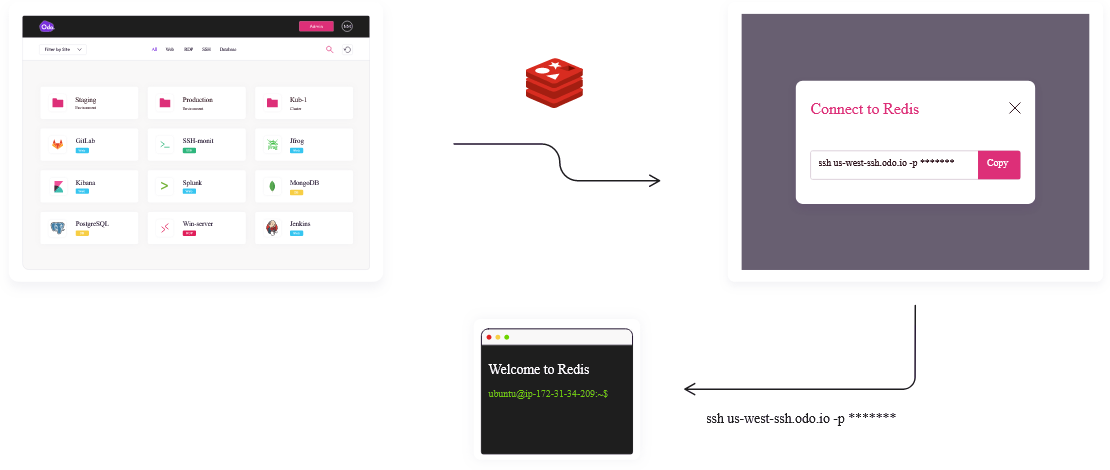

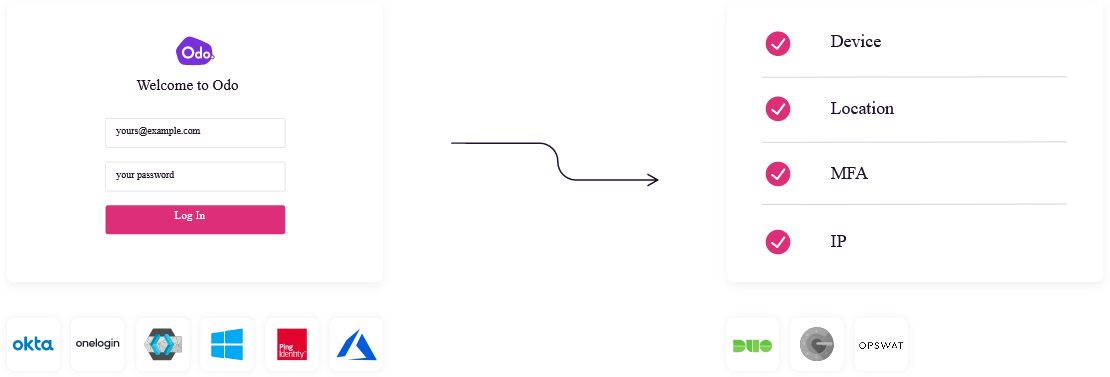

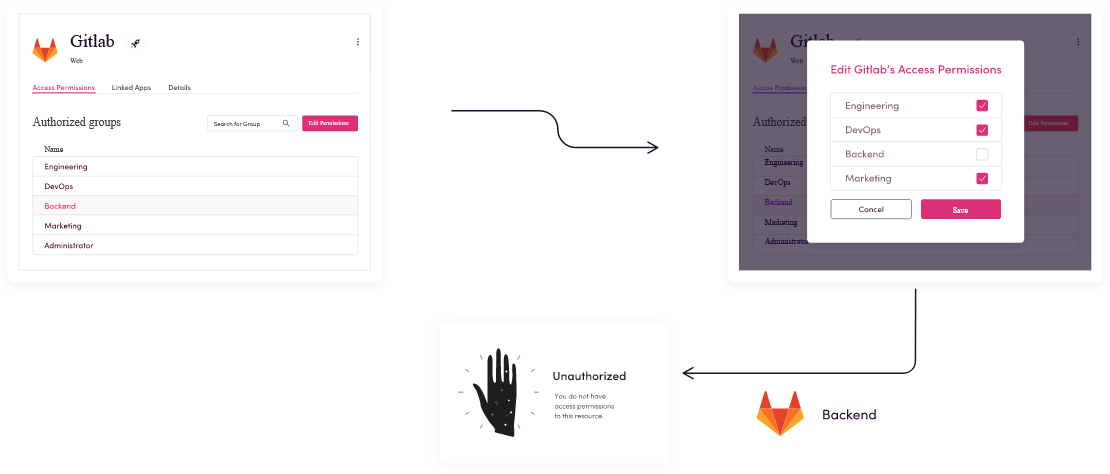

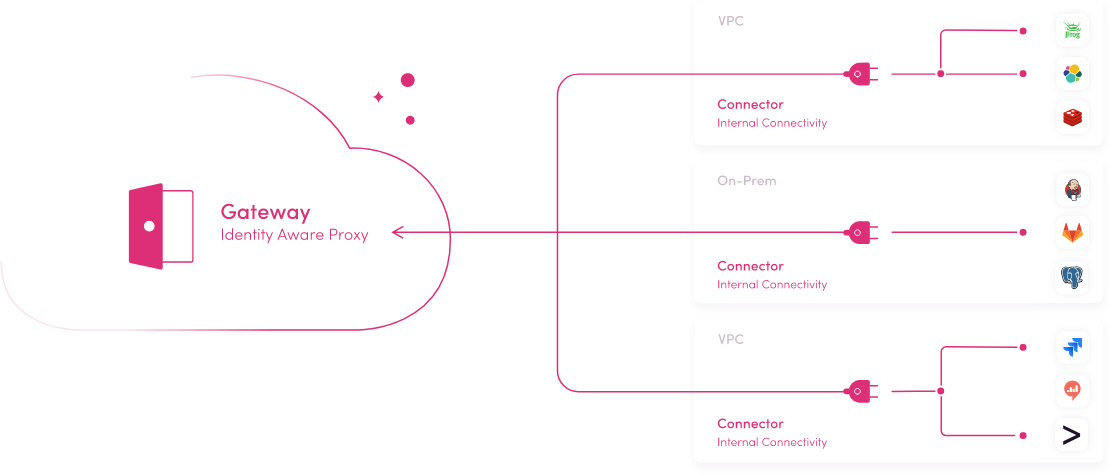

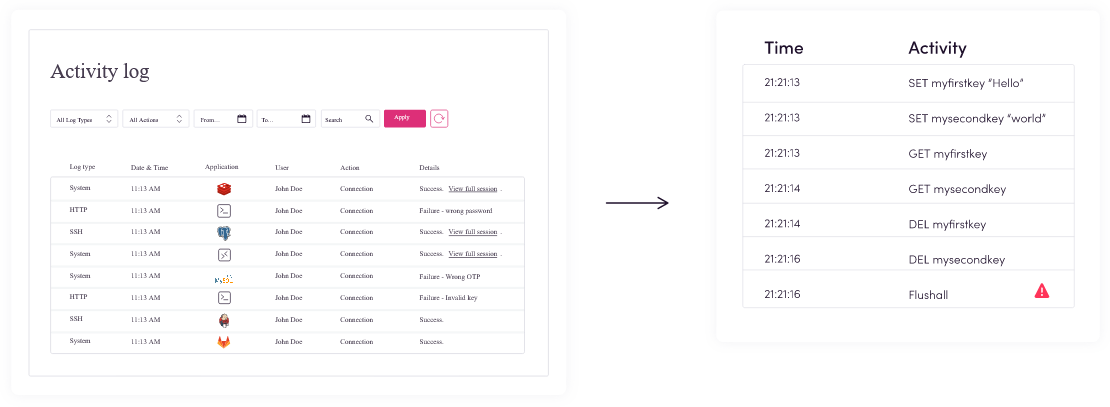

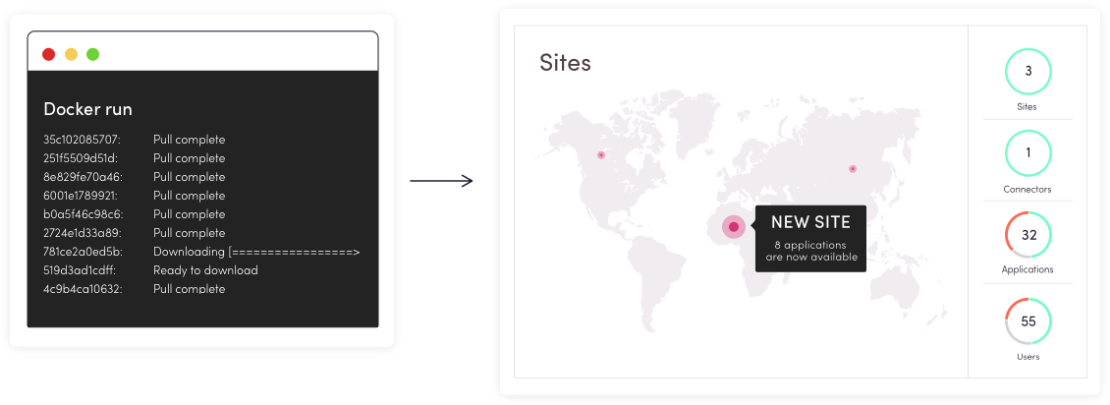

eine Fernzugriffsplattform, die auf Zero Trust Access-Prinzipien basiert. Die Zugriffsrechte auf jede Unternehmenswebsite, Anwendung, Datenbank oder andere Unternehmensressourcen müssen bestätigt werden.

Die Harmony Connect Remote Plattform verhindert Datenmissbrauch, indem sie implizites Vertrauen am Netzwerkrand beseitigt und stattdessen explizites Vertrauen in Menschen, Geräte, Anlagen und Daten aufbaut, egal wo sie sich befinden.

DEMO ANFORDERN WEBINAR ANSEHEN