Cloud-Sicherheit ist eine gemeinsame Verantwortung

Cloud-Sicherheit ist eine gemeinsame Verantwortung zwischen dem Cloud-Anbieter und dem Kunden. Grundsätzlich gibt es im Shared-Responsibility-Modell drei Kategorien von Verantwortlichkeiten: Verantwortlichkeiten, die es gibt stets die Verantwortlichkeiten des Anbieters stets des Kunden und dessen Verantwortlichkeiten variieren je nach Servicemodell: Infrastructure as a Service (IaaS), Platform as a Service (PaaS) oder Software as a Service (SaaS), wie zum Beispiel Cloud-E-Mail.

Die Sicherheitsaufgaben, die es gibt stets Die Aufgaben des Anbieters beziehen sich auf den Schutz der Infrastruktur selbst sowie auf den Zugriff, das Patching und die Konfiguration der physischen Hosts und des physischen Netzwerks, auf dem die Recheninstanzen ausgeführt werden und sich der Speicher und andere Ressourcen befinden.

Die Sicherheitsaufgaben, die es gibt stets Zu den Aufgaben des Kunden gehören die Verwaltung von Benutzern und deren Zugriffsberechtigungen (Identitäts- und Zugriffsverwaltung), der Schutz von Cloud-Konten vor unbefugtem Zugriff, die Verschlüsselung und der Schutz cloudbasierter Datenbestände sowie die Verwaltung des Sicherheitsstatus (Compliance).

Die 7 größten Herausforderungen für die Cloud-Sicherheit

Da die öffentliche Cloud keine klaren Grenzen hat, stellt sie eine grundlegend andere Sicherheitsrealität dar. Dies wird noch schwieriger, wenn moderne Cloud-Ansätze wie automatisierte Continuous Integration- und Continuous Bereitstellung (CI/CD)-Methoden verteilt eingesetzt werden serverlos Architekturen und kurzlebige Assets wie Functions as a Service und Behälter.

Einige der Fortgeschrittenen Cloud-native Sicherheit Zu den Herausforderungen und den vielfältigen Risikoebenen, mit denen moderne Cloud-orientierte Unternehmen konfrontiert sind, gehören:

-

Erhöhte Angriffsfläche

Die öffentliche Cloud-Umgebung ist zu einer großen und äußerst attraktiven Angriffsfläche für Hacker geworden, die schlecht gesicherte Cloud-Ingress-Ports ausnutzen, um auf Workloads und Daten in der Cloud zuzugreifen und diese zu stören. Malware, Zero-Day, Kontoübernahme und viele andere bösartige Bedrohungen sind zur alltäglichen Realität geworden.

-

Mangelnde Sichtbarkeit und Nachverfolgung

Im IaaS-Modell haben die Cloud-Anbieter die volle Kontrolle über die Infrastrukturschicht und geben diese nicht an ihre Kunden weiter. Der Mangel an Transparenz und Kontrolle wird in den Cloud-Modellen PaaS und SaaS noch verstärkt. Cloud-Kunden können ihre Cloud-Assets oft nicht effektiv identifizieren und quantifizieren oder ihre Cloud-Umgebungen visualisieren.

-

Ständig wechselnde Arbeitsbelastungen

Cloud-Assets werden dynamisch bereitgestellt und außer Betrieb genommen – in großem Maßstab und mit hoher Geschwindigkeit. Herkömmliche Sicherheitstools sind einfach nicht in der Lage, Schutzrichtlinien in einer so flexiblen und dynamischen Umgebung mit ihren sich ständig ändernden und kurzlebigen Arbeitslasten durchzusetzen.

-

DevOps, DevSecOps und Automatisierung

Organisationen, die sich die hochautomatisierte DevOps-CI/CD-Kultur zu eigen gemacht haben, müssen sicherstellen, dass geeignete Sicherheitskontrollen frühzeitig im Entwicklungszyklus identifiziert und in Code und Vorlagen eingebettet werden. Sicherheitsrelevante Änderungen implementiert nach Wenn ein Workload in der Produktion bereitgestellt wird, kann dies die Sicherheitslage des Unternehmens gefährden und die Markteinführungszeit verlängern.

-

Granulare Berechtigungs- und Schlüsselverwaltung

Cloud-Benutzerrollen sind häufig sehr locker konfiguriert und gewähren weitreichende Berechtigungen, die über das beabsichtigte oder erforderliche Maß hinausgehen. Ein häufiges Beispiel ist die Gewährung von Lösch- oder Schreibberechtigungen für Datenbanken an ungeschulte Benutzer oder Benutzer, die keinen geschäftlichen Bedarf zum Löschen oder Hinzufügen von Datenbankressourcen haben. Auf Anwendungsebene setzen falsch konfigurierte Schlüssel und Berechtigungen Sitzungen Sicherheitsrisiken aus.

-

Komplexe Umgebungen

Konsistente Verwaltung der Sicherheit im Hybrid- und Multicloud Heutzutage von Unternehmen bevorzugte Umgebungen erfordern Methoden und Tools, die nahtlos bei allen öffentlichen Cloud-Anbietern funktionieren. private Cloud Anbieter und On-Premise-Bereitstellung – einschließlich Kantenschutz für Zweigstellen für geografisch verteilte Organisationen.

-

Cloud Compliance und Governance

Alle führenden Cloud-Anbieter haben sich den meisten bekannten Akkreditierungsprogrammen wie PCI 3.2, NIST 800-53, HIPAA und DSGVO angeschlossen. Allerdings sind die Kunden dafür verantwortlich, sicherzustellen, dass ihre Arbeitslast und Datenprozesse konform sind. Angesichts der schlechten Sichtbarkeit und Dynamik der Cloud-Umgebung wird der Compliance-Audit-Prozess nahezu unmöglich, wenn keine Tools eingesetzt werden, um kontinuierliche Compliance-Prüfungen durchzuführen und Echtzeitwarnungen über Fehlkonfigurationen auszugeben.

Zero Trust und warum Sie es annehmen sollten

Der Begriff ZEro TRust wurde erstmals 2010 von John Kindervag eingeführt, der damals leitender Analyst bei Forrester Research war. Das Grundprinzip von Zero Trust in der Cloud-Sicherheit besteht nicht darin, automatisch irgendjemandem oder irgendetwas innerhalb oder außerhalb des Netzwerks zu vertrauen – und alles zu überprüfen (d. h. zu autorisieren, zu inspizieren und zu sichern).

Zero Trust fördert beispielsweise eine Governance-Strategie mit den geringsten Privilegien, bei der Benutzern nur Zugriff auf die Ressourcen gewährt wird, die sie zur Erfüllung ihrer Aufgaben benötigen. Ebenso werden Entwickler aufgefordert, dafür zu sorgen, dass webbasierte Anwendungen ordnungsgemäß gesichert sind. Wenn der Entwickler beispielsweise Ports nicht konsequent blockiert oder Berechtigungen nicht „nach Bedarf“ implementiert hat, verfügt ein Hacker, der die Anwendung übernimmt, über Berechtigungen, Daten aus der Datenbank abzurufen und zu ändern.

Darüber hinaus nutzt das Zero Trust Netzwerk Mikrosegmentierung, um die Sicherheit des Cloud-Netzwerks weitaus detaillierter zu gestalten. Durch die Mikrosegmentierung werden sichere Zonen im Rechenzentrum und in der Cloud-Bereitstellung erstellt, wodurch Arbeitslasten voneinander segmentiert, alles innerhalb der Zone gesichert und Richtlinien zur Sicherung des Datenverkehrs zwischen Zonen angewendet werden.

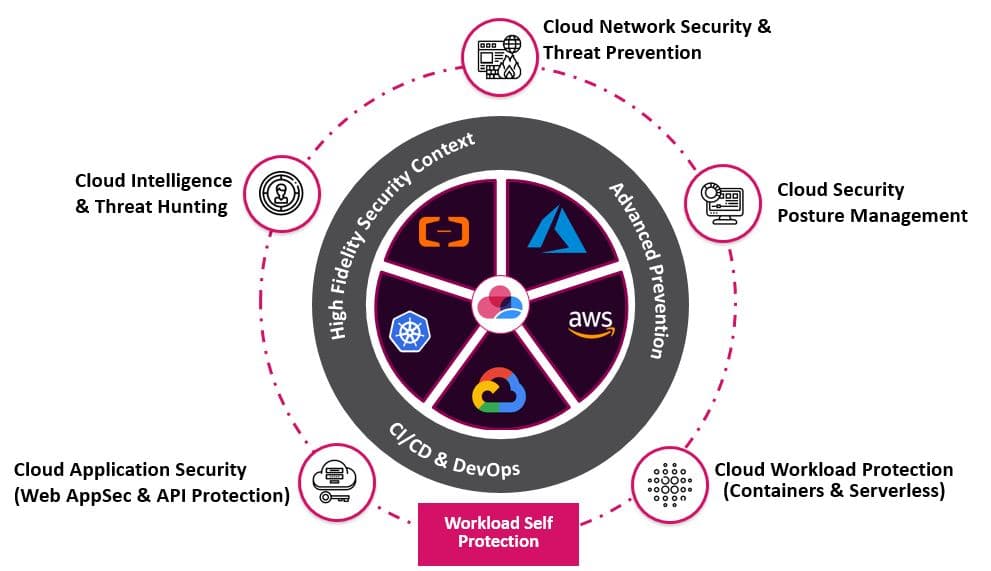

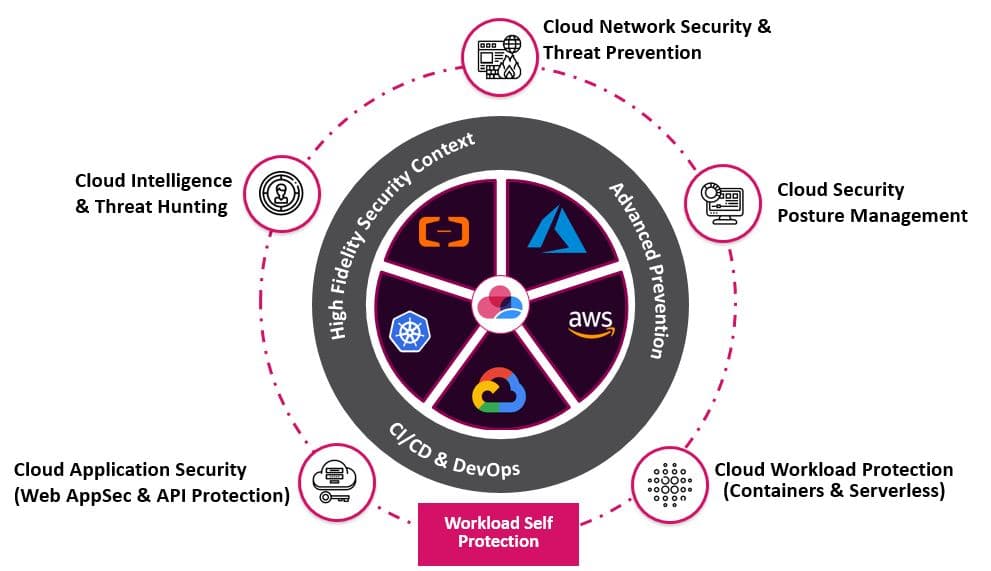

Die 6 Säulen robuster Cloud-Sicherheit

Während Cloud-Anbieter wie z Amazon Web Services (AWS), Microsoft Azure Azure), und Google Cloud Platform (GCP) viele Cloud-native Sicherheitsfunktionen und -dienste bieten, sind ergänzende Lösungen von Drittanbietern unerlässlich, um Unternehmensniveau zu erreichen Cloud-Workload-Schutzn vor Verstößen, Datenlecks und gezielten Angriffen in der Cloud-Umgebung. Nur ein integrierter Cloud-nativer/Drittanbieter-Sicherheits-Stack bietet die zentralisierte Transparenz und richtlinienbasierte detaillierte Kontrolle, die für die Bereitstellung der folgenden Best Practices der Branche erforderlich ist:

-

Granulare, richtlinienbasierte IAM- und Authentifizierungskontrollen für komplexe Infrastrukturen

Arbeiten Sie mit Gruppen und Rollen statt auf der einzelnen IAM-Ebene, um die Aktualisierung von IAM-Definitionen bei sich ändernden Geschäftsanforderungen zu erleichtern. Gewähren Sie nur die minimalen Zugriffsrechte auf Assets und API , die für die Ausführung ihrer Aufgaben für eine Gruppe oder Rolle unerlässlich sind. Je umfassender die Privilegien sind, desto höher sind die Authentifizierungsstufen. Und vernachlässigen Sie nicht die gute IAM-Hygiene, die Durchsetzung strenger Passwortrichtlinien, Berechtigungs-Timeouts usw.

-

Null Vertrauen Cloud-Netzwerksicherheit Kontrollen über logisch isolierte Netzwerk- und Mikrosegmente hinweg

Stellen Sie geschäftskritische Ressourcen und Apps in logisch isolierten Abschnitten des Cloud-Netzwerks des Anbieters bereit, beispielsweise in Virtual Private Clouds (AWS und Google) oder vNET (Azure). Verwenden Sie Subnetze, um Arbeitslasten voneinander zu trennen, mit detaillierten Sicherheitsrichtlinien am Subnetz- Gateway. Verwenden Sie dedizierte WAN-Links in Hybridarchitekturen und verwenden Sie statische benutzerdefinierte Routing-Konfigurationen, um den Zugriff auf virtuelle Geräte, virtuelle Netzwerke und deren Gateway sowie öffentliche IP-Adressen anzupassen.

-

Durchsetzung von Richtlinien und Prozessen zum Schutz virtueller Server wie Änderungsmanagement und Software-Updates:

Cloud-Sicherheitsanbieter bieten robuste Lösungen Cloud-Sicherheit und Statusverwaltung, konsequente Anwendung von Governance- und Compliance-Regeln und -Vorlagen bei der Bereitstellung virtueller Server, Prüfung auf Konfigurationsabweichungen und automatische Behebung, sofern möglich.

-

Schutz aller Anwendungen (und insbesondere Cloud-native verteilter Apps) mit einer Webanwendungs-Firewall der nächsten Generation

Dadurch wird der Datenverkehr zu und von Webanwendungsservern detailliert überprüft und gesteuert, die WAF-Regeln automatisch als Reaktion auf Änderungen im Datenverkehrsverhalten aktualisiert und näher an Mikroservice bereitgestellt, auf dem Arbeitslasten ausgeführt werden.

-

Verbesserter Datenschutz

Verbesserter Datenschutz durch Verschlüsselung auf allen Transportebenen, sichere Dateifreigaben und Kommunikation, kontinuierliches Compliance-Risikomanagement und Aufrechterhaltung einer guten Hygiene der Datenspeicherressourcen, z. B. Erkennung falsch konfigurierter Buckets und Beendigung verwaister Ressourcen.

-

Bedrohungsinformationen das bekannte und unbekannte Bedrohungen in Echtzeit erkennt und behebt

Drittanbieter von Cloud-Sicherheit fügen Kontext zu den großen und vielfältigen Strömen cloudnativer Protokolle hinzu, indem sie aggregierte Protokolldaten intelligent mit internen Daten wie Asset- und Konfigurationsmanagementsystemen, Schwachstelle-Scannern usw. und externen Daten wie öffentlichen Bedrohungsinformationen verknüpfen Feeds, Geolokalisierungsdatenbanken usw. Sie stellen außerdem Tools zur Verfügung, die dabei helfen, die Bedrohungslandschaft zu visualisieren und abzufragen und schnellere Reaktionszeiten bei Vorfällen zu fördern. Mithilfe von KI-basierten Anomalieerkennungsalgorithmen werden unbekannte Bedrohungen erkannt, die anschließend einer forensischen Analyse unterzogen werden, um ihr Risikoprofil zu ermitteln. Echtzeitwarnungen zu Einbrüchen und Richtlinienverstößen verkürzen die Zeit bis zur Behebung und lösen manchmal sogar automatische Behebungsworkflows aus.

Erfahren Sie mehr über Check Point CloudGuard-Lösungen

Die einheitliche CloudGuard-Cloud-Sicherheitsplattform von Check Point lässt sich nahtlos in die Cloud-nativen Sicherheitsdienste der Anbieter integrieren, um sicherzustellen, dass Cloud-Benutzer ihren Teil des Shared-Responsibility-Modells einhalten und Zero-Trust-Richtlinien für alle Säulen der Cloud-Sicherheit einhalten: Zugriffskontrolle, Netzwerksicherheit, Compliance virtueller Server, Workload- und Datenschutz sowie Bedrohungsinformationen.

Check Point Unified Cloud-Sicherheitslösungen